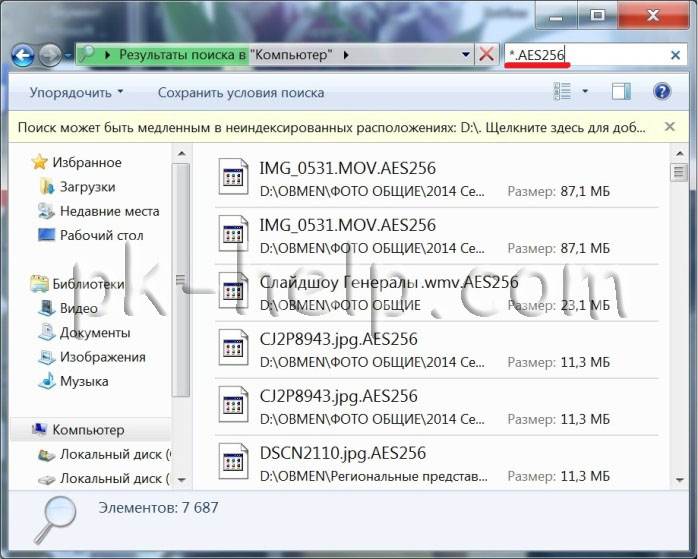

Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

Что же делать, когда вирус Crusis (Dharma) зашифровал ваши файлы, никакие описанные ранее способы не помогли, а файлы восстановить очень нужно? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Перед дальнейшими манипуляциями я рекомендую сделать посекторный образ диска. Это позволит зафиксировать текущее состояние и если ничего не получится, то хотя бы можно будет вернуться в исходную точку и попробовать что-то еще. Дальше нужно удалить самого шифровальщика любым антивирусом с последним набором антивирусных баз. Подойдет CureIt или Kaspersky Virus Removal Tool. Можно любой другой антивирус установить в режиме триал. Этого хватит для удаления вируса.

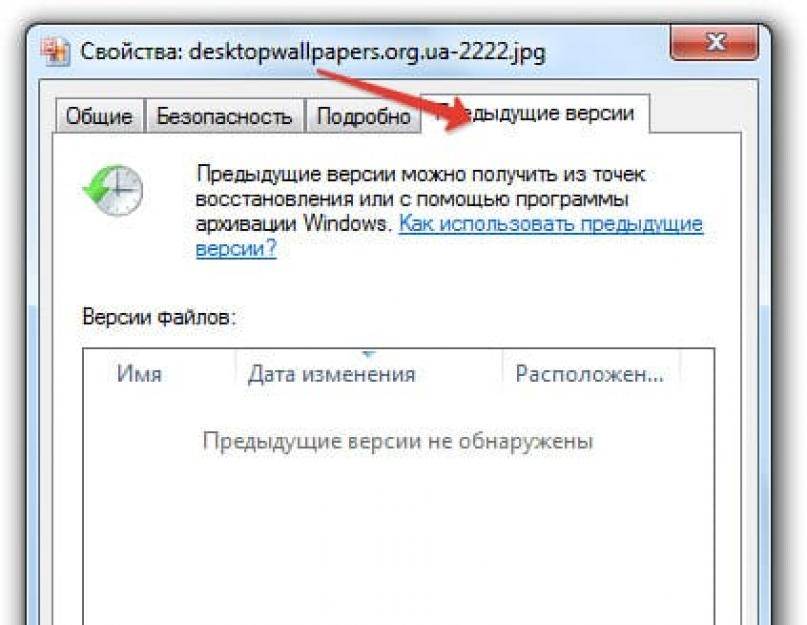

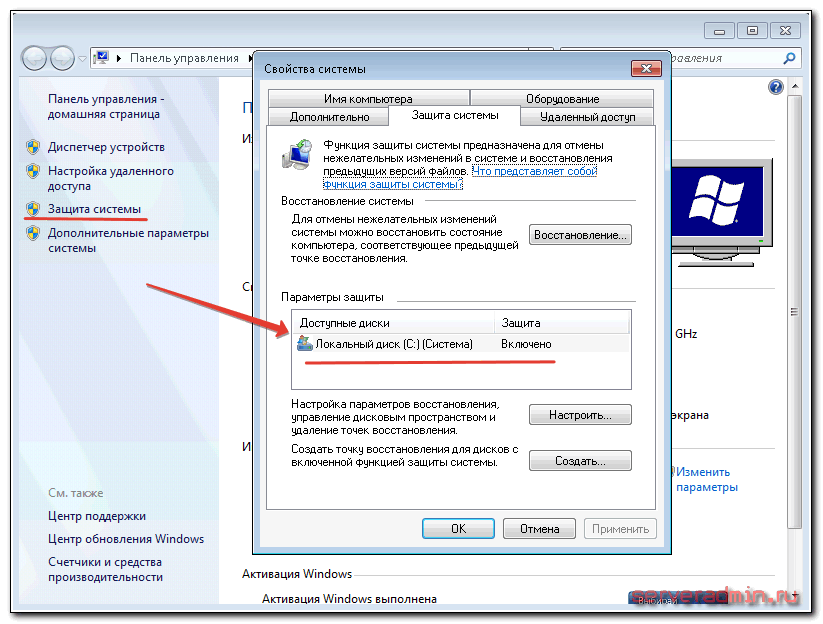

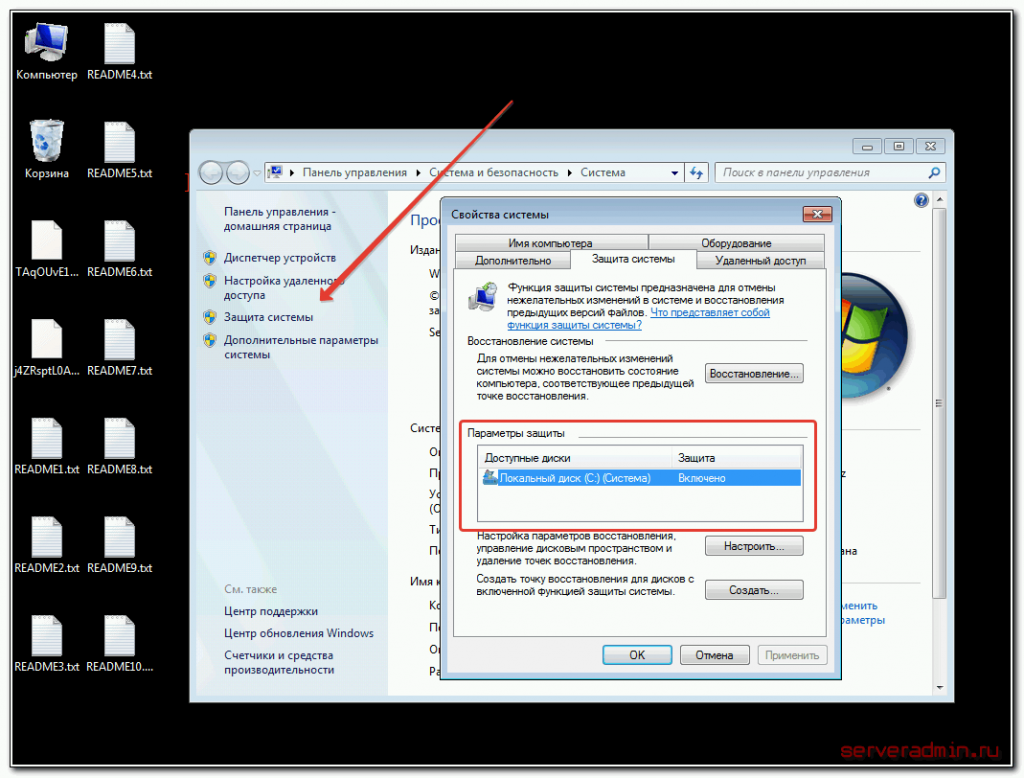

После этого загружаемся в зараженной системе и проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

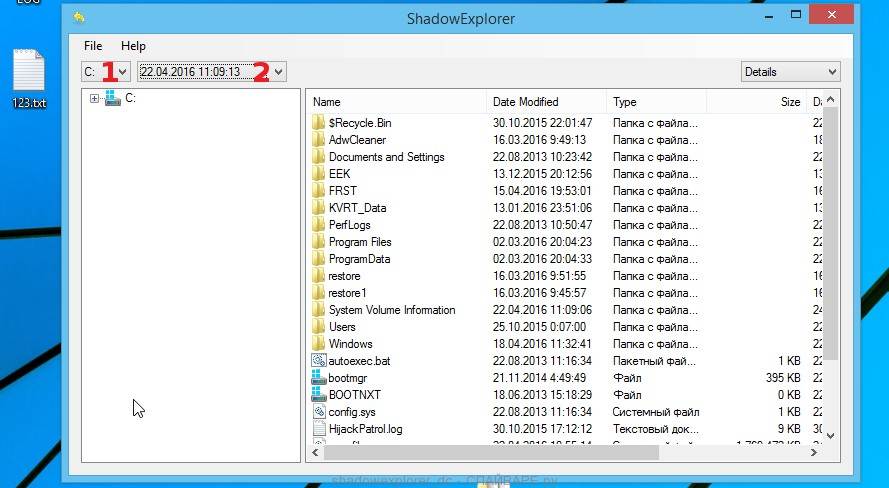

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого – ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

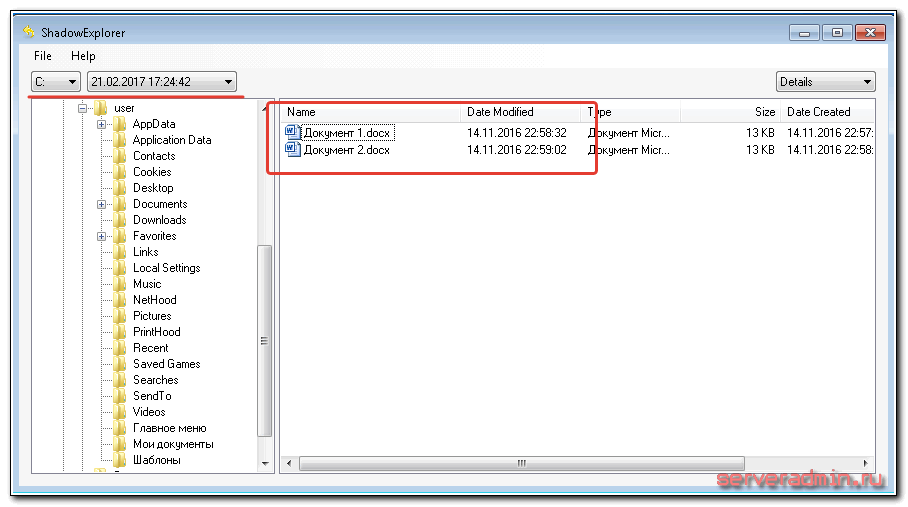

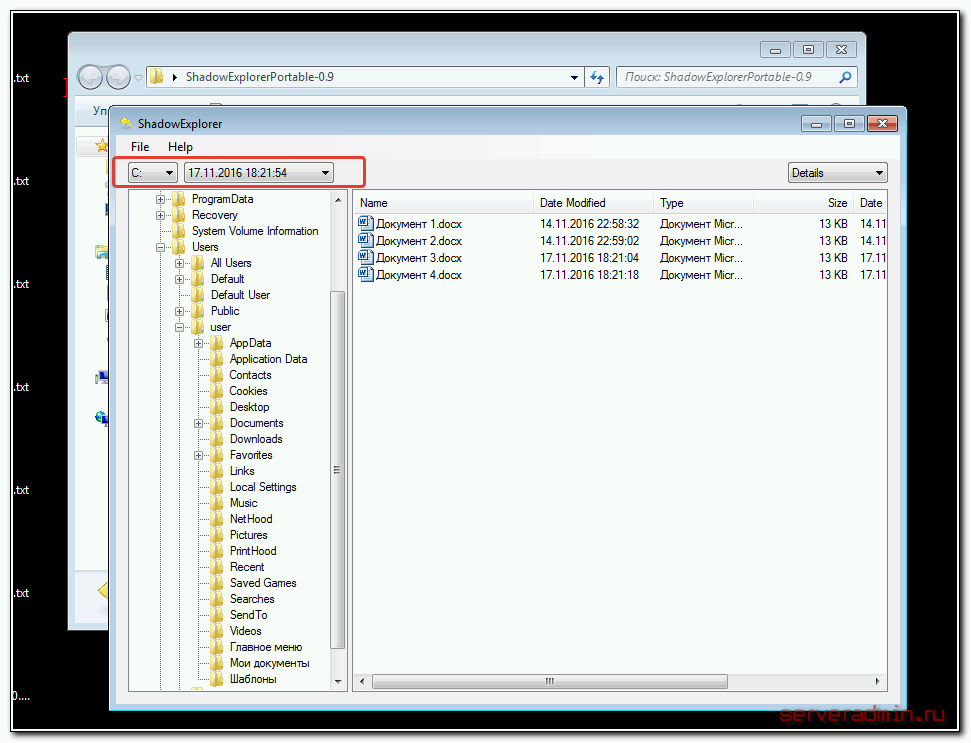

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

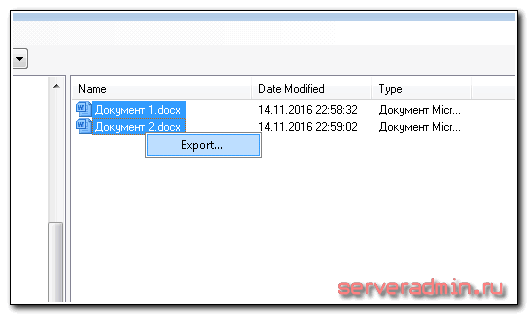

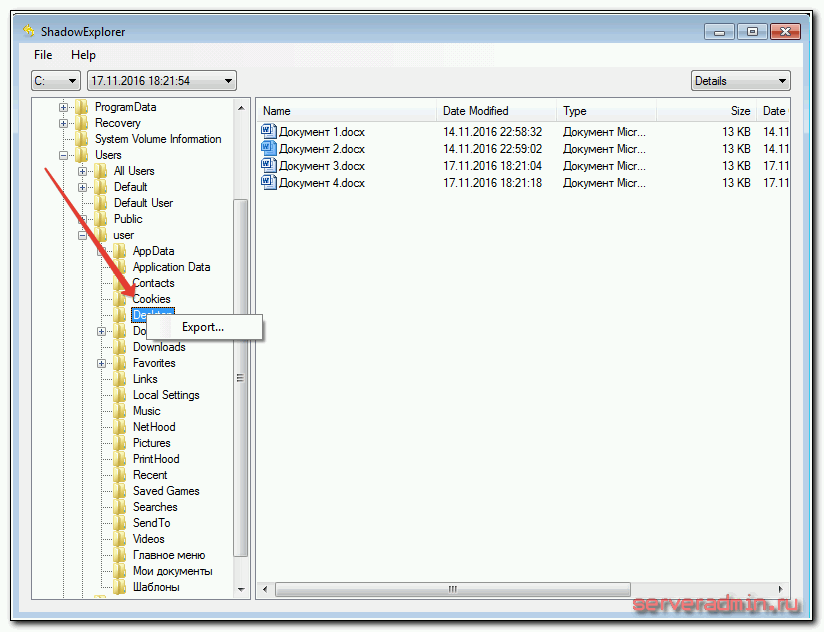

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов – восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

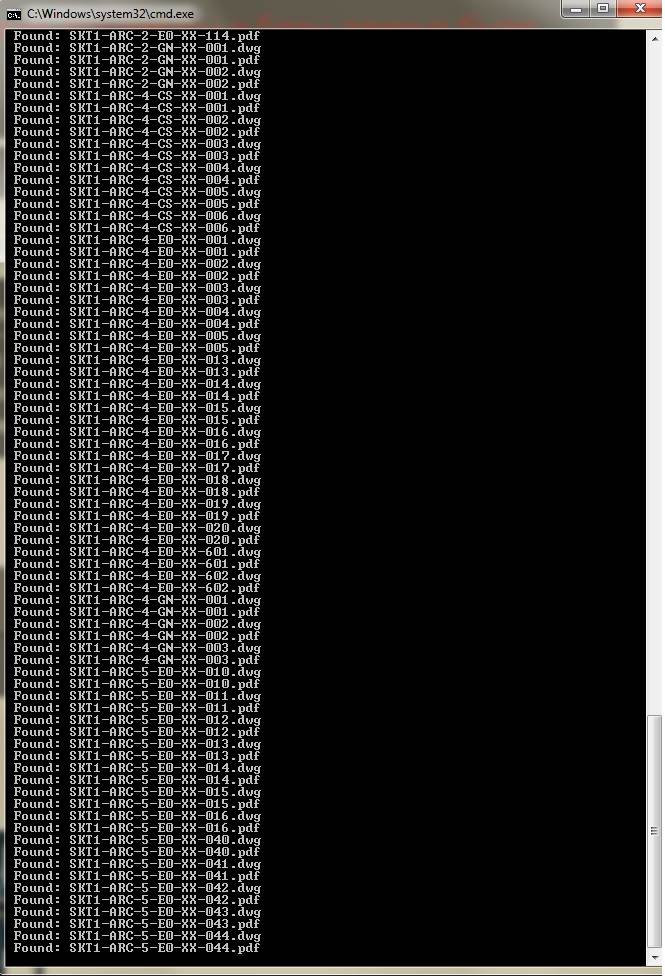

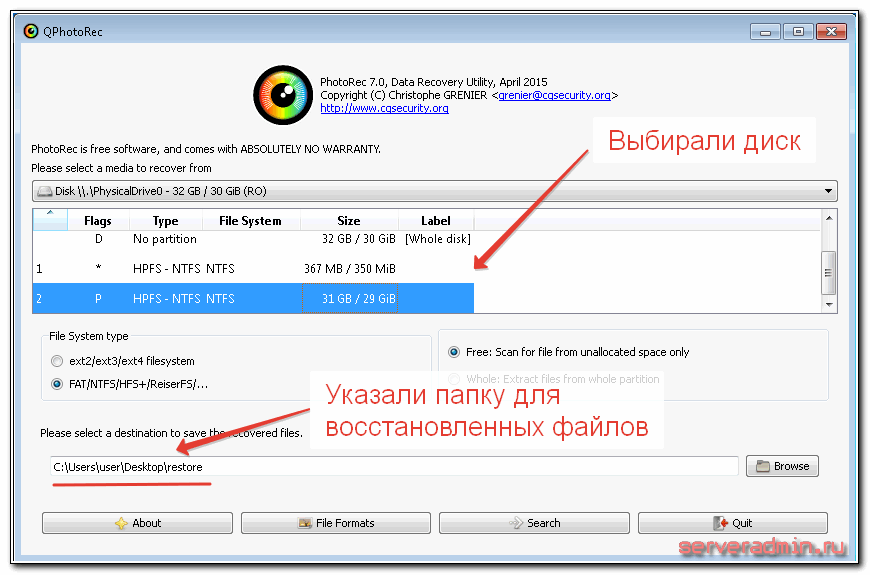

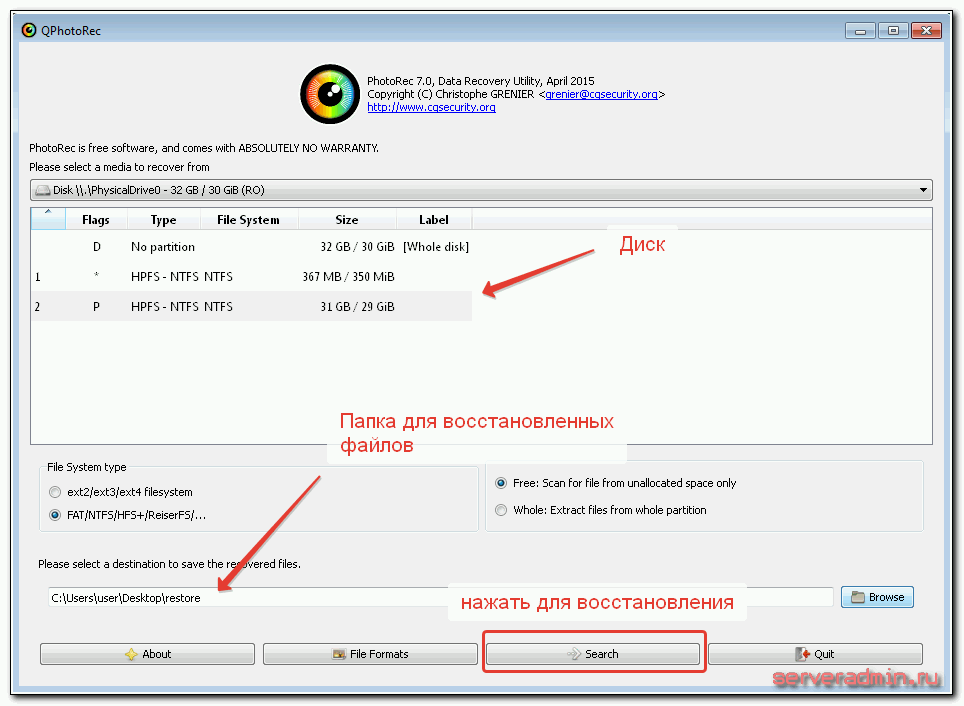

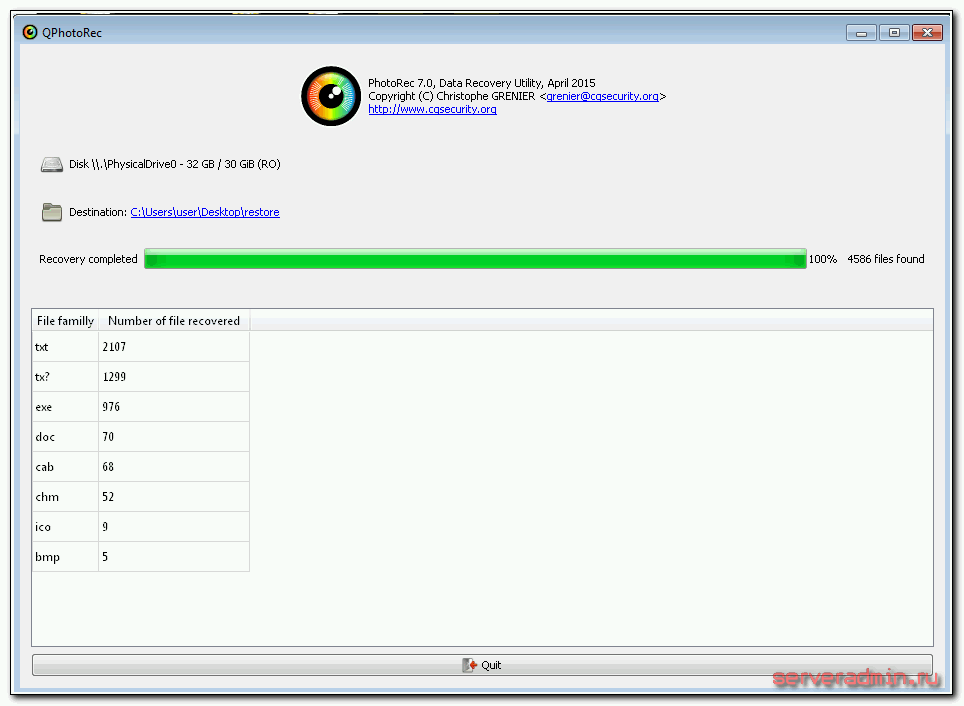

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

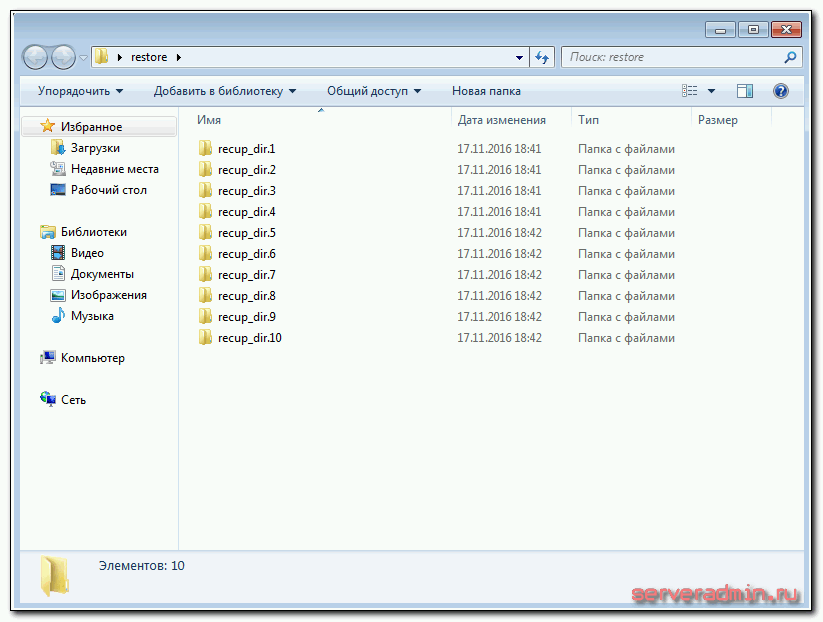

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов с помощью перечисленных программ подробно показан в видео в самом конце статьи.

Разновидности

Кроме перечисленных выше троянов и вирусов есть множество других. Одни уже хорошо изучены, легко определяются и уничтожаются без последствий. Другие «мутируют» каждые полгода и лишают возможности достойно им противостоять. При заражении идентифицируйте вирус по расширению или имени (если антивирус определил).

Ищите решения на официальных сайтах антивирусных приложений. Поскольку на фоне повсеместного распространения инфекции, развелось много «помагаторов». Они готовы за символическую плату 700-1500 рублей решить проблему. Не стоит рисковать, когда лечение появляется оно становится повсеместным.

Когда вирус зашифровал файлы на компьютере – это не конец света. У вас есть много попыток вернут важные файлы. С большой вероятностью одна из них будет успешной. Расшифровать cbf вирус, шифровальщик не поможет, но мы вам показали способы восстановления. В других случаях помогут различные дешифраторы. Действуйте.

ПОСМОТРЕТЬ ВИДЕО

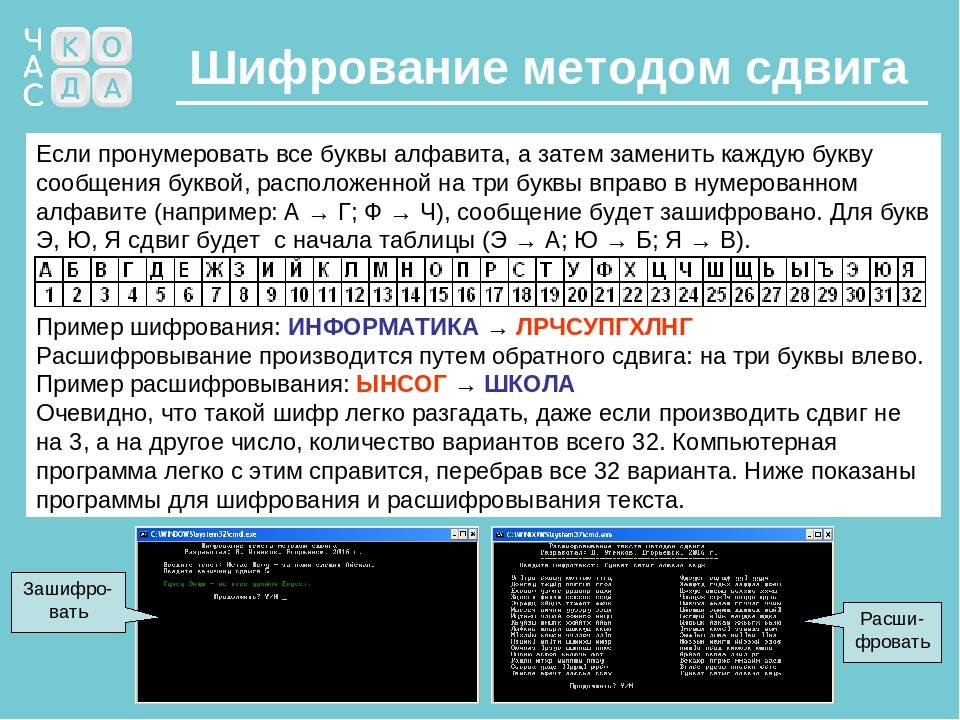

Хеш-функции

Беcключевые алгоритмы обычно используются для вычисления хеш-функций, или функций свёртки. Хеш-функция преобразовывает массив входных данных произвольной длины в выходную битовую строку установленной длины. Прелесть такого преобразования в том, что если объект изменился, то скорректируется и его хеш-функция.

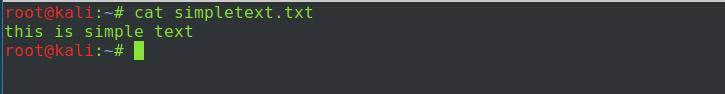

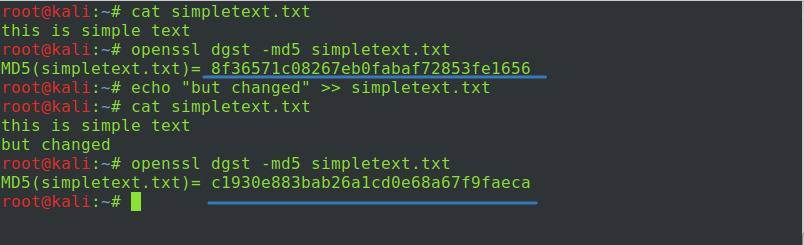

Рассмотрим это на примере утилиты openssl, установленной в Linux. К примеру, у нас есть текстовый файл, содержащий «this is simple text»:

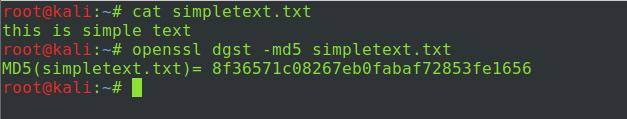

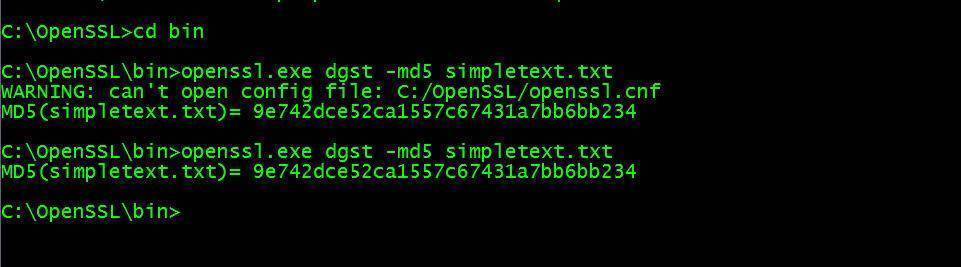

Вычислим от этого файла хеш-функцию при помощи алгоритма md5:

А теперь изменим содержимое файла:

Обратите внимание: мы добавили в файл новую строку («but changed»), вычислили заново хеш от файла, и он стал другим. То есть при любом изменении содержимого файла хеш-функция не останется прежней

Это можно использовать для контроля целостности критических файлов: если их хеш изменится — системному администратору придёт оповещение. Или для проверки, загрузился ли файл полностью: если это так, на сайте опубликуется его хеш.

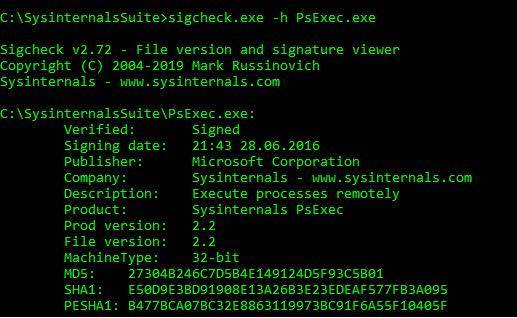

В Windows для вычисления хеша я рекомендую утилиту Sigcheck из пакета Sysinternals. Для примера вычислим значение хеша md5 от файла PsExec.exe:

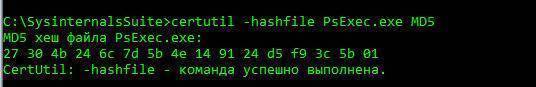

Другой вариант — использовать утилиту certutil, предустановленную в Windows. Вычислим с её помощью значение хеша md5 от файла PsExec.exe:

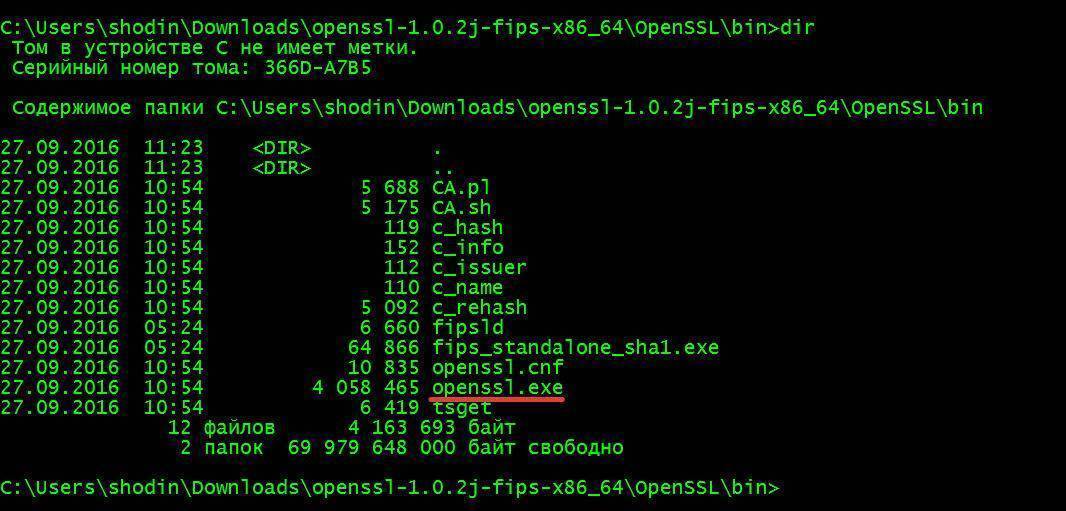

Также можно загрузить пакет openssl для ОС Windows. Качаем архив под нужную архитектуру процессора отсюда, распаковываем его и переходим в консоли в каталог bin. Нам нужен файл openssl.exe:

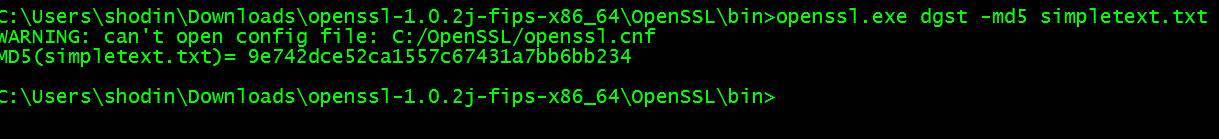

Теперь нам доступны почти все возможности пакета openssl в Windows. Например, вычислить хеш, как делали в предыдущих примерах для Linux (не забываем про абсолютные и относительные пути к файлам):

Пакет лучше переместить в каталог C:/OpenSSL, а конфигурационный файл openssl.cnf — из каталога bin в каталог OpenSSL. Избежим ошибки, как на скрине выше:

Теперь рассмотрим реализацию криптографических алгоритмов.

Удаление вируса и восстановление зашифрованных файлов

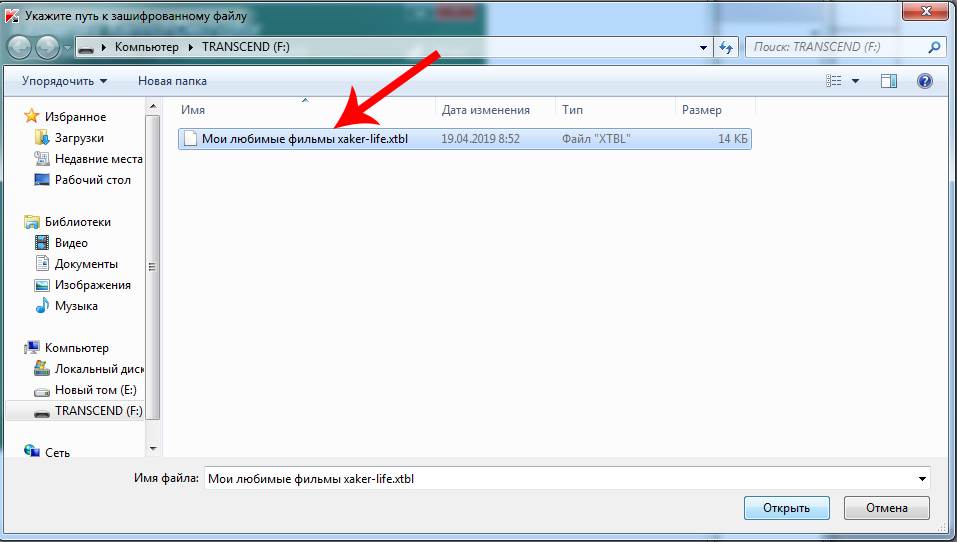

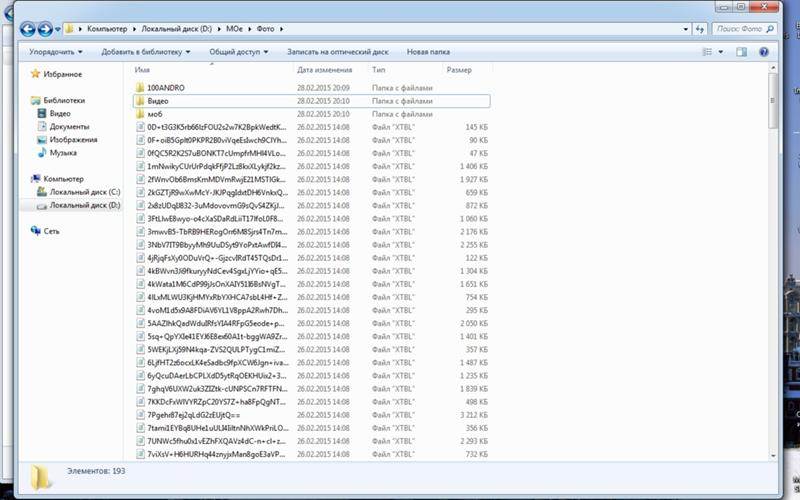

Есть разные методы и программы, позволяющие работать с XTBL-шифровальщиком. Одни удаляют сам вирус, другие пытаются расшифровать заблокированные файлы или восстановить их предыдущие копии.

Прерывание заражения компьютера

Если вам посчастливилось заметить начало появления на компьютере файлов с расширением .xtbl, то процесс дальнейшего заражения вполне реально прервать.

- Вначале отключите интернет. Для этого достаточно физически отсоединить кабель от сетевой карточки и роутера, подключённых к компьютеру. Сделать это можно и программно, деактивировав действующее сетевое подключение через вкладку «Сетевые подключения» на панели управления.

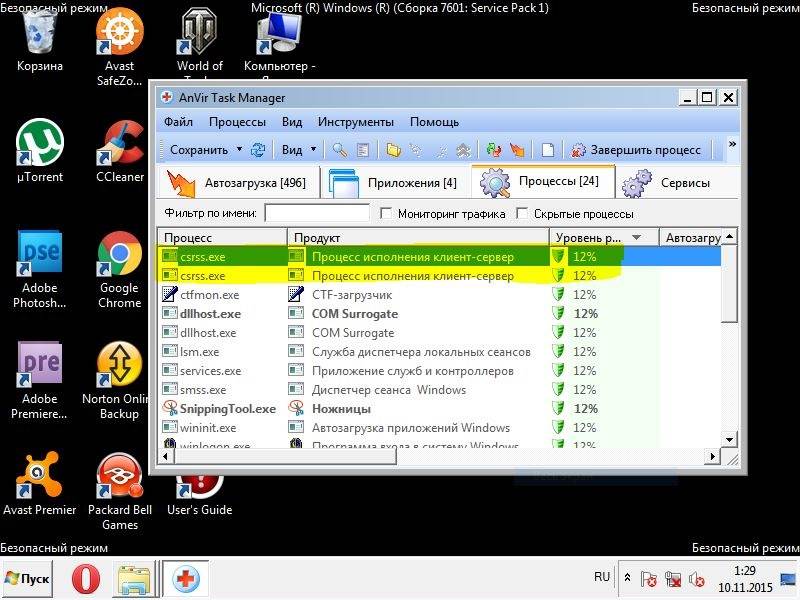

- После этого запустите диспетчер задач, нажав комбинацию Delete+Ctrl+Alt.

- На вкладке выберите и завершите подозрительные процессы.

- Теперь отключите программы, запускаемые автоматически.

Kaspersky Virus Removal Tool для удаления XTBL-шифровальщика

Все подобные программы следует открывать в ОС, предварительно запущенной в безопасном режиме с вариантом загрузки сетевых драйверов. В этом случае вирус удалить гораздо проще, так как подключено минимальное число системных процессов, необходимых для запуска Windows.

Программа Kaspersky Virus Removal Tool прекрасно распознаёт XTBL-шифровальщик и удаляет этот тип вируса. Запустите проверку компьютера, нажав соответствующую кнопку после загрузки утилиты. По окончании сканирования удалите обнаруженные вредоносные файлы.

Утилита Dr.Web CureIt!

Алгоритм проверки и удаления вируса практически ничем не отличается от предыдущего варианта. Просканируйте с помощью утилиты все логические диски. Для этого достаточно лишь следовать командам программы после её запуска. По окончании процесса избавьтесь от заражённых файлов, нажав кнопку «Обезвредить».

Malwarebytes Anti-malware

Программа осуществит поэтапную проверку вашего компьютера на наличие вредоносных кодов и уничтожит их.

- Установите и запустите утилиту Anti-malware.

- Выберите внизу открывшегося окна пункт «Запустить проверку».

- Дождитесь окончания процесса и отметьте галочками чекбоксы с заражёнными файлами.

- Удалите выбранное.

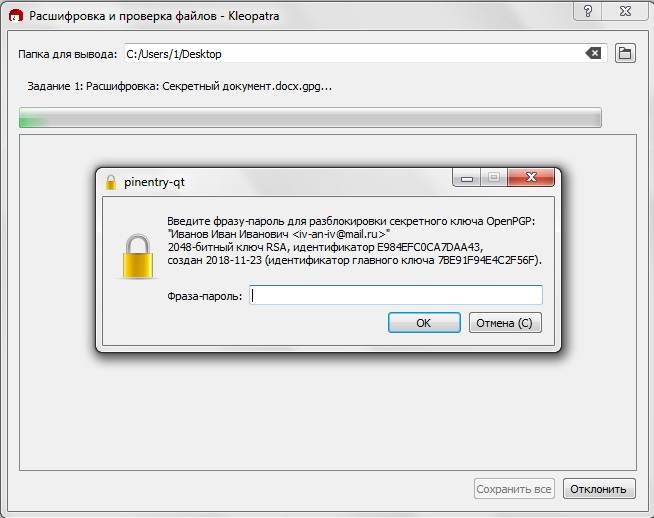

Онлайн-скрипт-дешифратор от Dr.Web

На официальном сайте Dr.Web в разделе поддержки есть вкладка с размещённым скриптом онлайн-расшифровки файлов. Следует учитывать, что воспользоваться дешифратором в режиме онлайн смогут только те пользователи, на компьютерах которых установлен антивирус этого разработчика.

Утилита-дешифратор RectorDecryptor от Лаборатории Касперского

Расшифровкой файлов занимается и Лаборатория Касперского. На официальном сайте можно скачать утилиту RectorDecryptor.exe для версий Windows Vista, 7, 8, пройдя по ссылкам меню «Поддержка — Лечение и расшифровка файлов — RectorDecryptor — Как расшифровать файлы». Запустите программу, выполните проверку, после чего удалите зашифрованные файлы, выбрав соответствующий пункт.

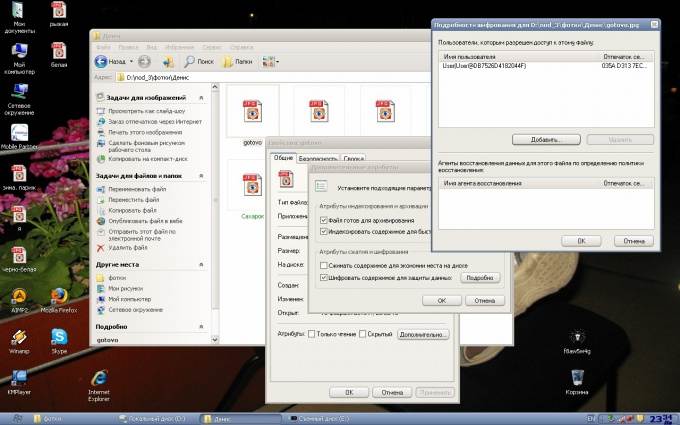

Восстановление зашифрованных файлов из резервной копии

Начиная с версии Windows 7 можно попытаться восстановить файлы из резервных копий.

- Откройте Панель управления.

- На вкладке, отвечающей за архивацию и восстановление, выберите функцию восстановления файлов, нажав соответствующую кнопку.

- В открывшейся вкладке выберите файлы для восстановления и дату, после чего нажмите «Далее».

- Отметьте, куда следует сохранять восстановленные файлы, и нажмите кнопку «Восстановить»

ShadowExplorer для восстановления зашифрованных файлов

Программа представляет собой вариант portable, её можно загружать с любого носителя.

- Запустите ShadowExplorer.

- Выберите нужный диск и дату до появления на компьютере зашифрованных файлов.

- В правой части открытого окна программы отметьте мышкой восстанавливаемый файл или каталог.

- В контекстном меню правой кнопкой мыши нажмите пункт Export, выберите место сохранения восстанавливаемого ресурса.

- Кликните Enter.

QPhotoRec

Программа специально создана для восстановления повреждённых и удалённых файлов. Используя встроенные алгоритмы, утилита находит и возвращает к исходному состоянию всю потерянную информацию.

К сожалению, есть только англоязычная версия QPhotoRec, но разобраться в настройках совсем несложно, интерфейс интуитивно понятен.

- Запустите программу.

- Отметьте логические диски с зашифрованной информацией.

- Нажмите кнопку File Formats и OK.

- Выберите с помощью кнопки Browse, расположенной в нижней части открытого окна, место сохранения файлов и запустите процедуру восстановления, нажав Search.

Что, даже для iPhone есть вымогатели?

Вот разве что для iPhone и iPad их пока и нет. Ну или почти нет — есть неприятные веб-страницы, которые отказываются закрываться. Однако их можно «убить», зайдя в настройки и удалив все данные о веб-активности Safari. Стоит учитывать, что вашему iPhone вымогатели не грозят, только если на нем никто не делал джейлбрейк. Если же iPhone взломан, то и для зловредов дорога широко открыта.

Кстати, в ближайшем будущем, видимо, появятся вымогатели для iPhone без джейлбрейка, как появятся они и для Интернета вещей. Ведь за заблокированный телевизор или «умный» холодильник с жертвы наверняка можно потребовать кругленькую сумму.

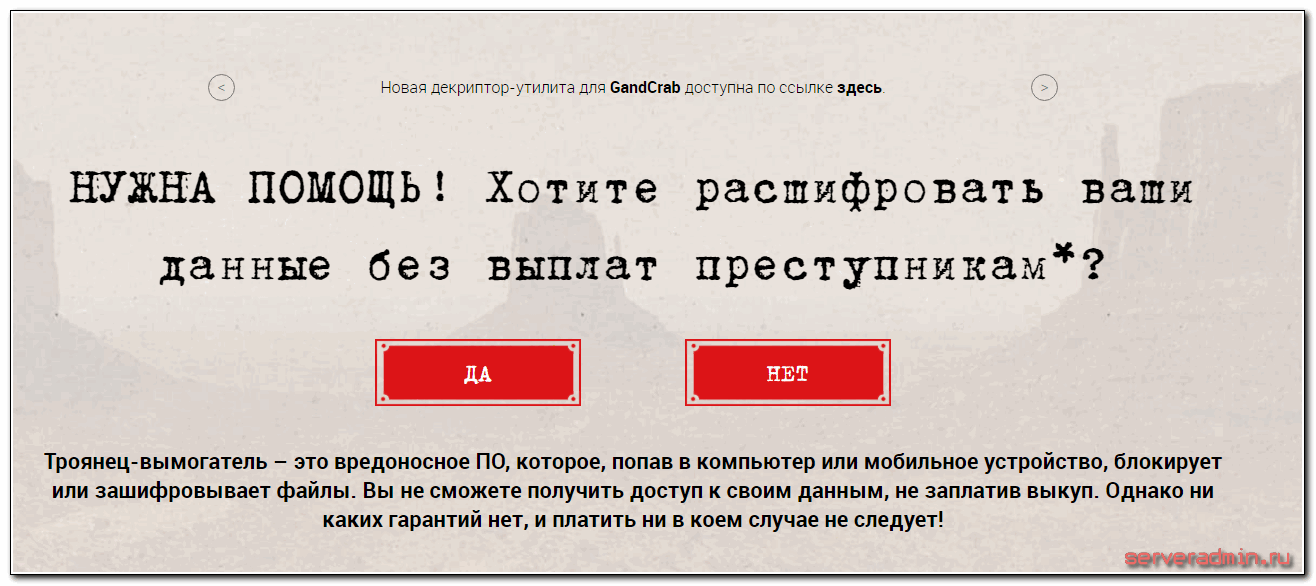

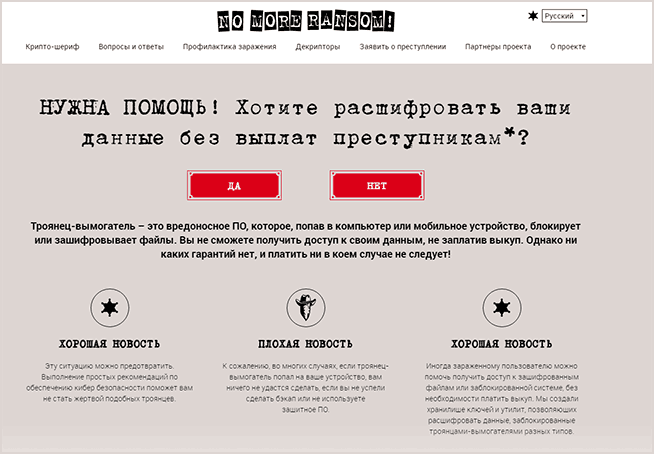

Где скачать дешифратор Crusis (Dharma)

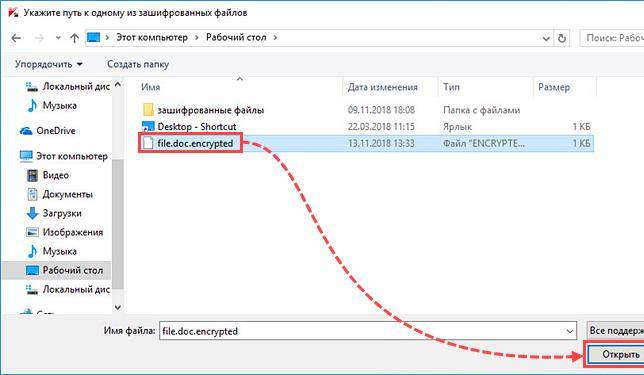

Дальше идет мой универсальный совет по всем вирусам шифровальщикам. Есть сайт – https://www.nomoreransom.org На нем теоретически может оказаться дешифратор для Crusis или Dharma, либо еще какая-то информация по расшифровке файлов. На моей практике такое еще ни разу не случалось, но вдруг вам повезет. Попробовать стоит. Для этого на главной странице соглашаемся, нажав ДА.

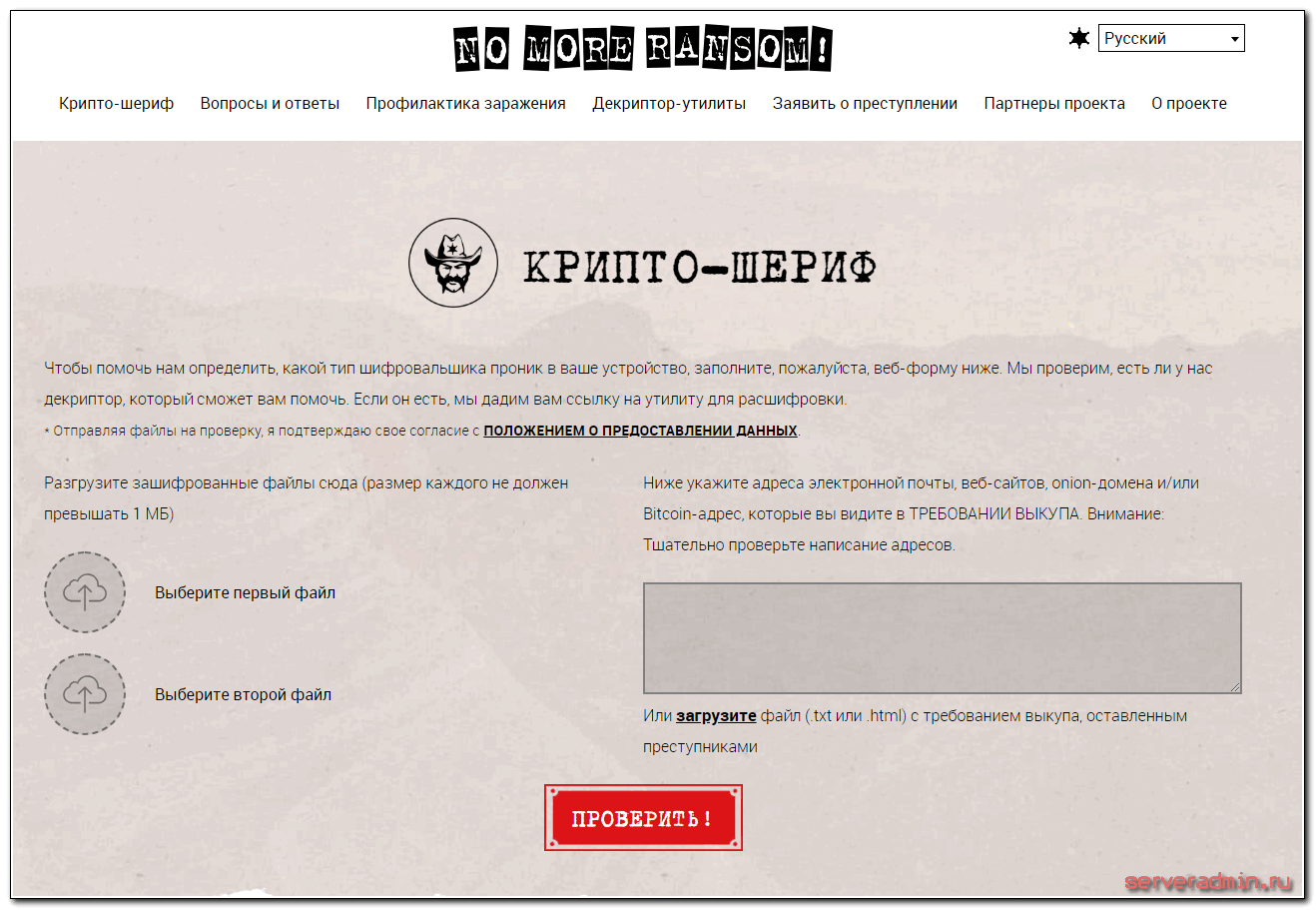

Прикрепляем 2 файла и вставляем содержимое информационного обращения шифровальщика и жмем Проверить.

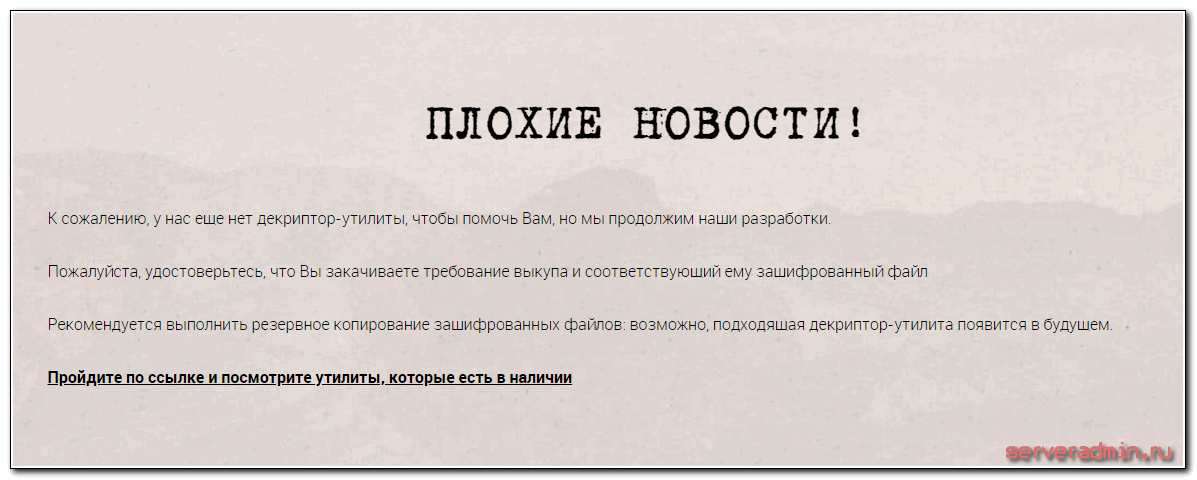

Если вам повезет, получите какую-то информацию. В моем случае ничего не нашлось.

Все существующие дешифраторы для шифровальщиков собраны на отдельной странице – https://www.nomoreransom.org/ru/decryption-tools.html Существование этого списка позволяет рассчитывать, что какой-то смысл в этом сайте и сервисе все же есть. Похожий сервис есть у Касперского – https://noransom.kaspersky.com/ru/ Можете попытать счастья там.

Искать где-то еще дешифраторы через поиск в интернете, я думаю, не стоит. Вряд ли они найдутся. Скорее всего это будет либо обычный развод с мусорным софтом в лучшем случае, либо новый вирус.

Важное дополнение. Если у вас установлена лицензионная версия какого-то антивируса, обязательно создайте запрос в ТП антивируса на тему расшифровки файлов

Иногда это действительно помогает. Я видел отзывы об успешной расшифровке силами поддержки антивируса.

Как расшифровать и восстановить файлы после вируса код да винчи

Как я уже говорил ранее, расшифровать файлы после вируса da_vinci_code без ключа невозможно. Поэтому мы воспользуемся альтернативными способами восстановления данных. Для начала попробуем восстановить архивные копии файлов, которые хранятся в теневых копиях диска. По-умолчанию, начиная с Windows 7 технология теневых копий включена по умолчанию. Проверить это можно в свойствах компьютера, в разделе защита системы.

Если у вас она включена, то запускайте программу ShadowExplorer, которую я предлагал скачать чуть выше. Распаковывайте из архива и запускайте. Нас встречает главное окно программы. В левом верхнем углу можно выбрать диск и дату резервной копии. Скорее всего у вас их будет несколько, нужно выбрать необходимую. Чтобы восстановить как можно больше файлов, проверьте все даты на наличие нужных файлов.

В моем примере на рабочем столе лежат 4 документа, которые там были до работы вируса. Я их могу восстановить. Выделяю нужную папку, в данном случае Desktop и нажимаю правой кнопкой мышки, жму на Export и выбираю папку, куда будут восстановлены зашифрованные файлы.

Если у вас не была отключена защита системы, то с большой долей вероятности вы восстановите какую-то часть зашифрованных файлов. Некоторые восстанавливают 80-90%, я знаю такие случаи.

Если у вас по какой-то причине нет теневых копий, то все значительно усложняется. У вас остается последний шанс бесплатно расшифровать свои файлы – восстановить их с помощью программ по поиску и восстановлению удаленных файлов. Я предлагаю воспользоваться бесплатной программой Photorec. Скачивайте ее и запускайте.

После запуска выберите ваш диск, на котором будем проводить восстановление данных. Затем укажите папку, куда будут восстановлены найденные файлы. Лучше, если это будет какой-то другой диск или флешка, но не тот же самый, где осуществляете поиск.

Поиск и восстановление файлов будет длиться достаточно долго. После окончания процесса восстановления вам будет показано, сколько и каких файлов было восстановлено.

Можно закрыть программу и пройти в папку, которую указали для восстановления. Там будет набор других папок, в которых будут файлы. Все, что получилось расшифровать, находится в этих папках. Вам придется вручную смотреть, искать и разбирать файлы.

Если результат вас не удовлетворит, то есть другие программы для восстановления удаленных файлов. Вот список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Это все, что я знал и мог подсказать на тему того, как расшифровать и восстановить файлы после вируса da_vinci_code. В принципе, шансы на восстановление есть, но не в полном объеме. Наверняка может помочь только своевременно сделанная архивная копия.

Поиск дешифратора для crypted000007 через «Nomoreransom»

Найти дешифровщика вируса crypted000007 можно через онлайн сервис «Nomoreransom».

Как им пользоваться:

- Заходите на онлайн сервис анти-вымогателей по предоставленной выше ссылке.

- Жмете кнопку «Да».

- Загружаете парочку зашифрованных файлов, указываете контактные данные или реквизиты злоумышленника и нажимаете «Проверить».

- После этого вы получите ссылку, перейдя по которой можно будет скачать дешифратор.

Насколько мне известно других аналогичных онлайн сервисов для расшифровки crypted000007 не существует. Как только они появятся, я сразу же дополню эту статью.

Дополнительно может быть полезно ознакомиться со списком уже имеющихся на данный момент дешифраторов по этой ссылке. Они бесплатны и могут подойти для других задач.

Методы защиты от вируса CRYPTED000007

Как защититься от работы шифровальщика и обойтись без материального и морального ущерба? Есть несколько простых и эффективных советов:

- Бэкап! Резервная копия всех важных данных. И не просто бэкап, а бэкап, к которому нет постоянного доступа. Иначе вирус может заразить как ваши документы, так и резервные копии.

- Лицензионный антивирус. Хотя они не дают 100% гарантии, но шансы избежать шифрования увеличивают. К новым версиям шифровальщика они чаще всего не готовы, но уже через 3-4 дня начинают реагировать. Это повышает ваши шансы избежать заражения, если вы не попали в первую волну рассылки новой модификации шифровальщика.

- Не открывайте подозрительные вложения в почте. Тут комментировать нечего. Все известные мне шифровальщики попали к пользователям через почту. Причем каждый раз придумываются новые ухищрения, чтобы обмануть жертву.

- Не открывайте бездумно ссылки, присланные вам от ваших знакомых через социальные сети или мессенджеры. Так тоже иногда распространяются вирусы.

- Включите в windows отображение расширений файлов. Как это сделать легко найти в интернете. Это позволит вам заметить расширение файла на вирусе. Чаще всего оно будет .exe, .vbs, .src. В повседеневной работе с документами вам вряд ли попадаются подобные расширения файлов.

Постарался дополнить то, что уже писал раньше в каждой статье про вирус шифровальщик. А пока прощаюсь. Буду рад полезным замечаниям по статье и вирусу-шифровальщику CRYPTED000007 в целом.

No More Ransom

No More Ransom — активно развивающийся ресурс, поддерживаемый разработчиками средств безопасности и доступный в версии на русском языке, направленный на борьбу с вирусами шифровальщиками (троянцами-вымогателями).

При удаче, No More Ransom может помочь расшифровать ваши документы, базы данных, фотографии и другую информацию, скачать необходимые программы для расшифровки, а также получить информацию, которая поможет избежать таких угроз в будущем.

На No More Ransom можно попробовать расшифровать ваши файлы и определить тип вируса-шифровальщика следующим образом:

- Нажмите «Да» на главной странице сервиса https://www.nomoreransom.org/ru/index.html

- Откроется страница «Крипто-шериф», где можно загрузить примеры зашифрованных файлов размером не более 1 Мб (рекомендую загружать не содержащие конфиденциальных данных), а также указать адреса электронной почты или сайтов, на которые мошенники требуют выкуп (или загрузить файл readme.txt с требованием).

- Нажмите кнопку «Проверить» и дождитесь завершения проверки и ее результата.

Дополнительно, на сайте доступны полезные разделы:

- Декрипторы — почти все существующие на текущий момент времени утилиты для расшифровки зашифрованных вирусами файлов.

- Профилактика заражения — информация, направленная в первую очередь на начинающих пользователей, которая может помочь избежать заражения в дальнейшем.

- Вопросы и ответы — информация для тех, кто хочет лучше разобраться в работе вирусов шифровальщиков и действиях в случаях, когда вы столкнулись с тем, что файлы на компьютере были зашифрованы.

На сегодня, No More Ransom — наверное, самый актуальный и полезный ресурс, связанный с расшифровкой файлов для русскоязычного пользователя, рекомендую.

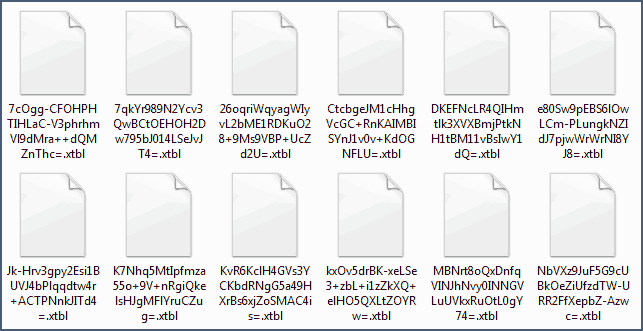

Файлы на компьютере зашифрованы в xtbl

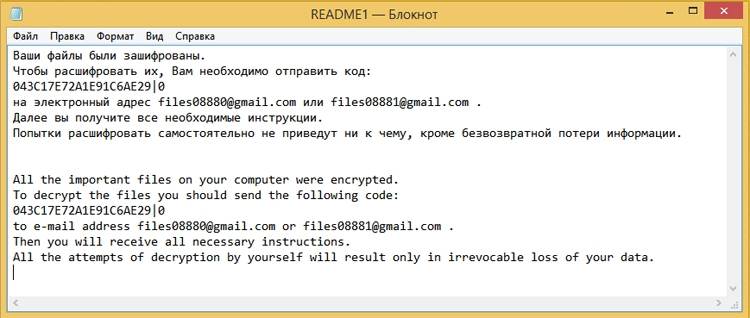

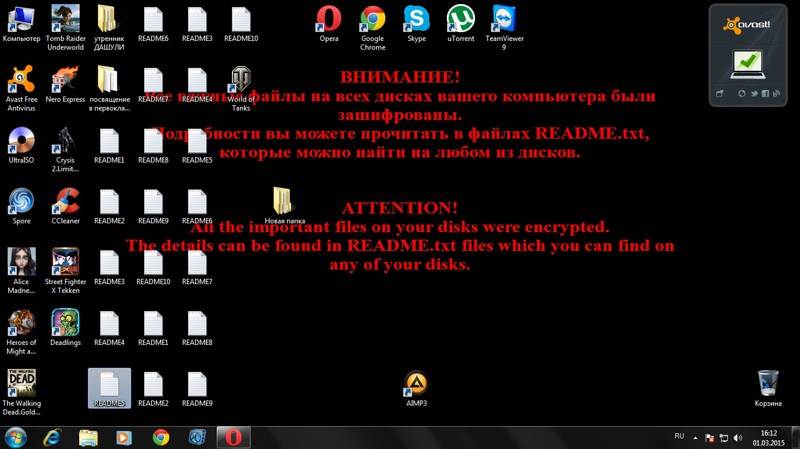

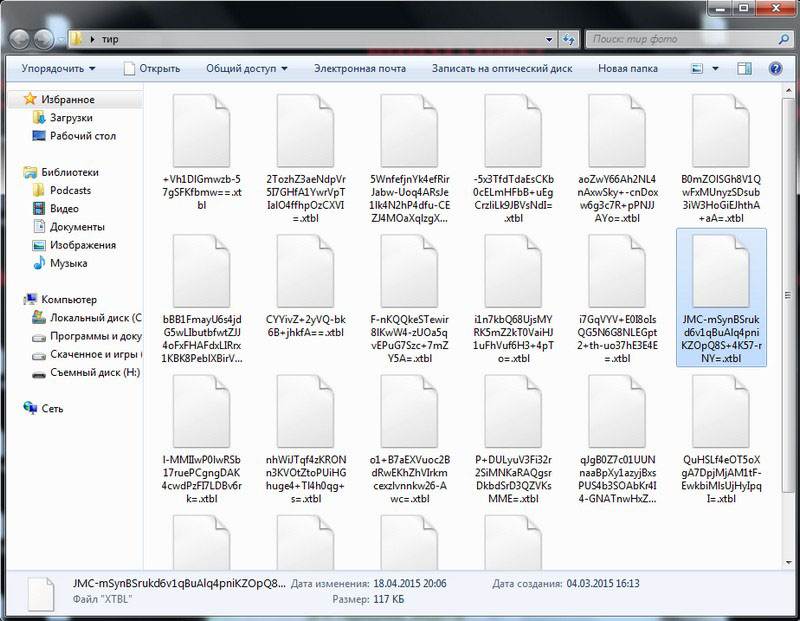

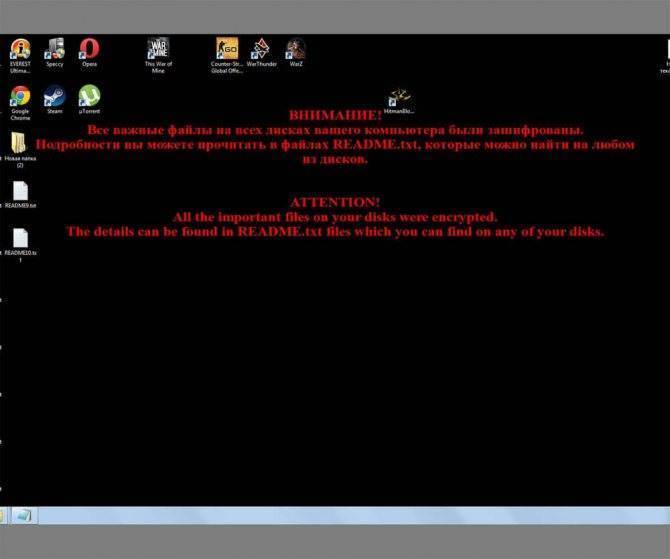

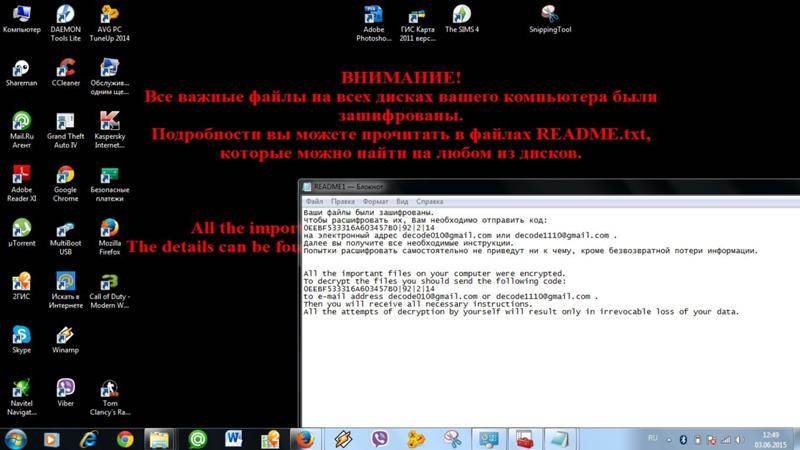

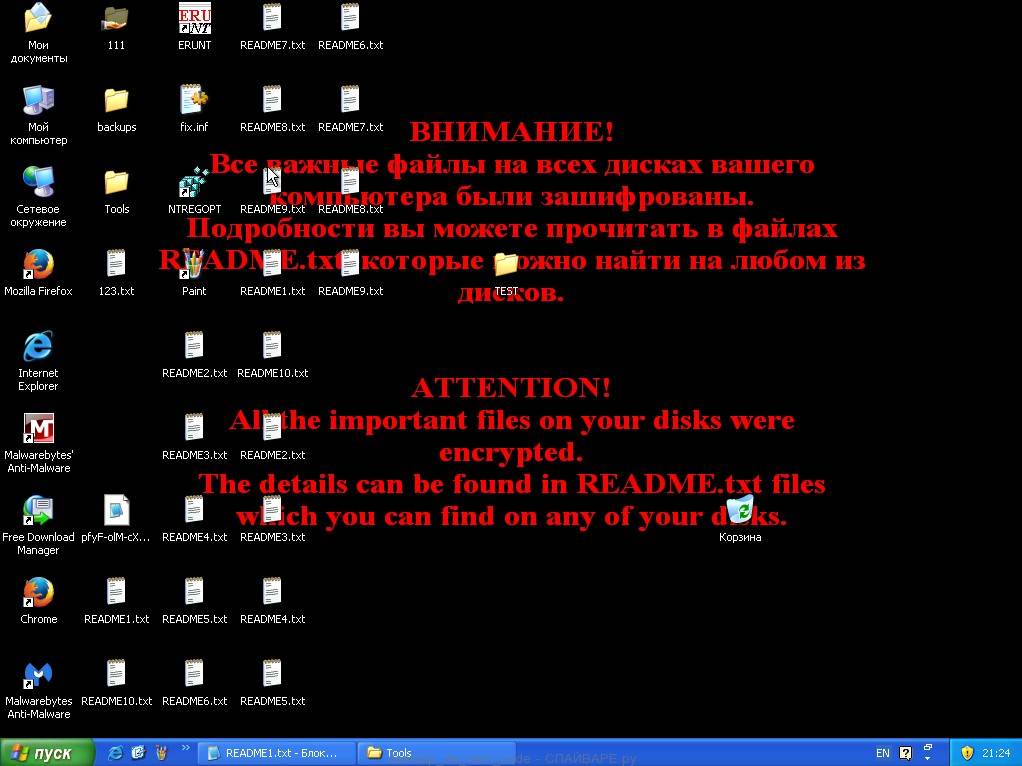

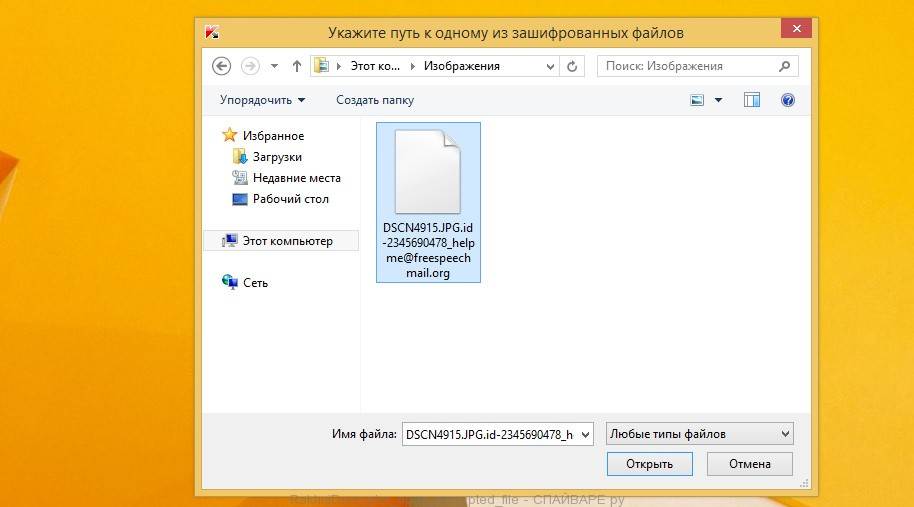

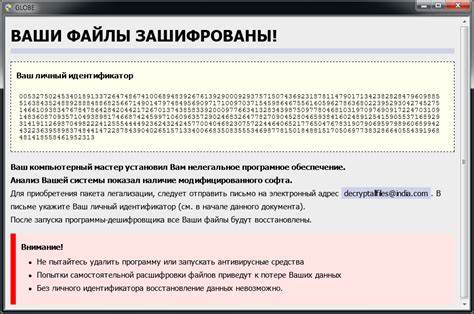

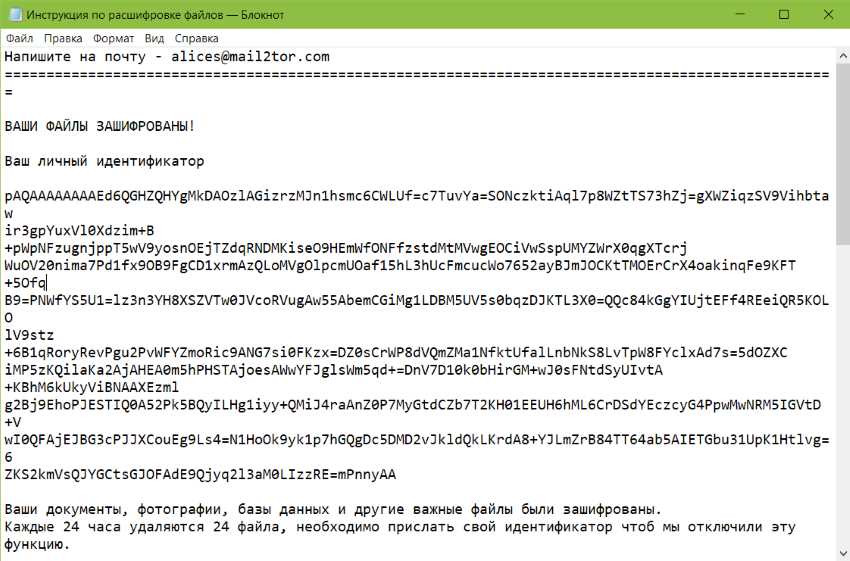

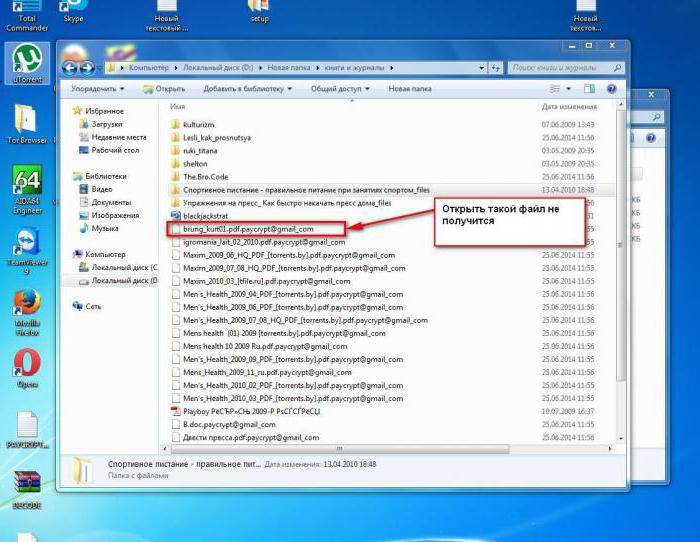

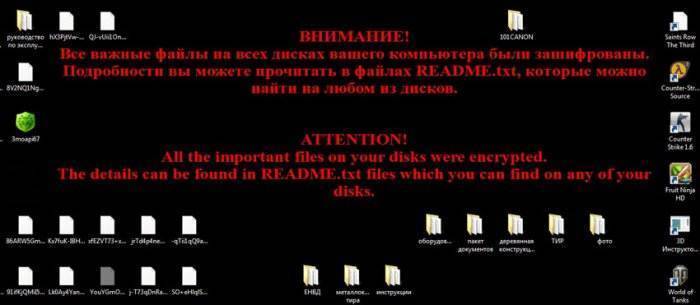

Один из последних вариантов вируса-вымогателя шифрует файлы, заменяя их на файлы с расширением .xtbl и именем, состоящим из случайного набора символов.

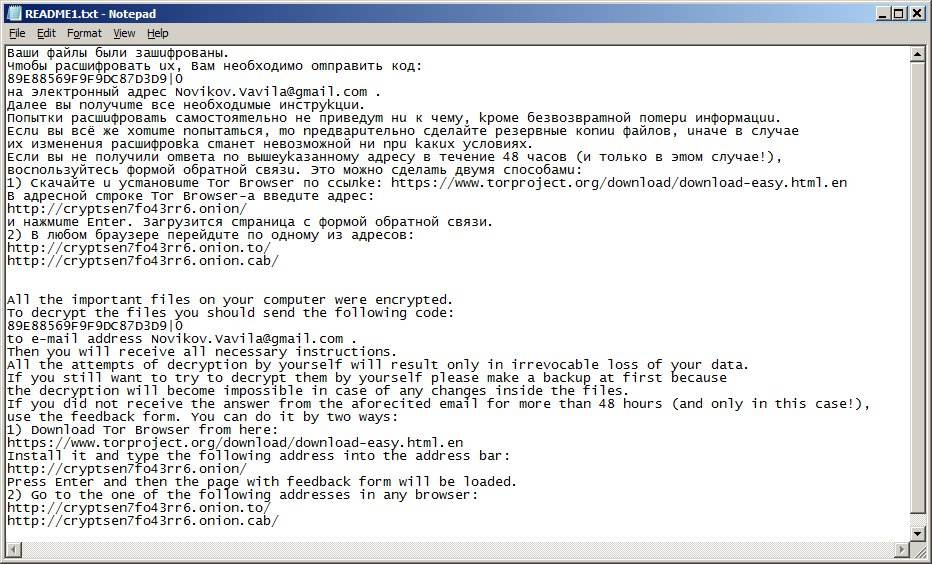

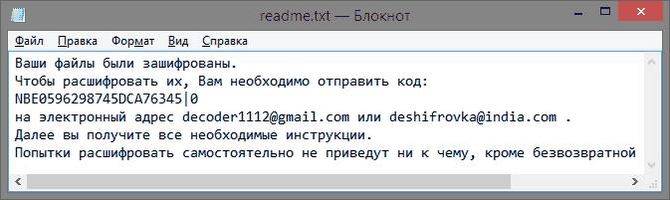

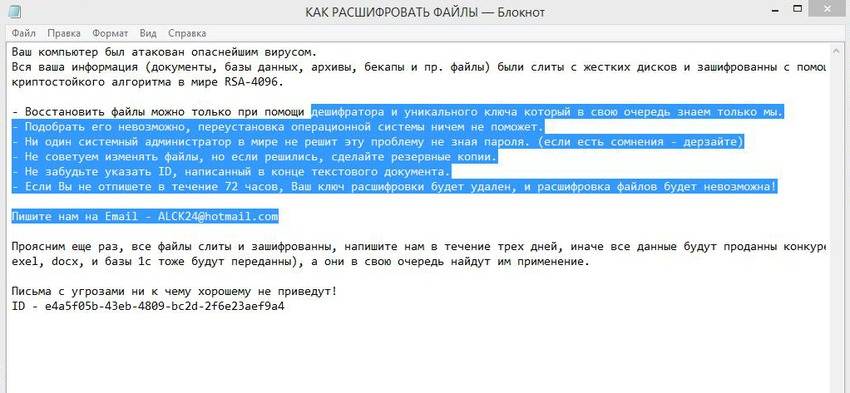

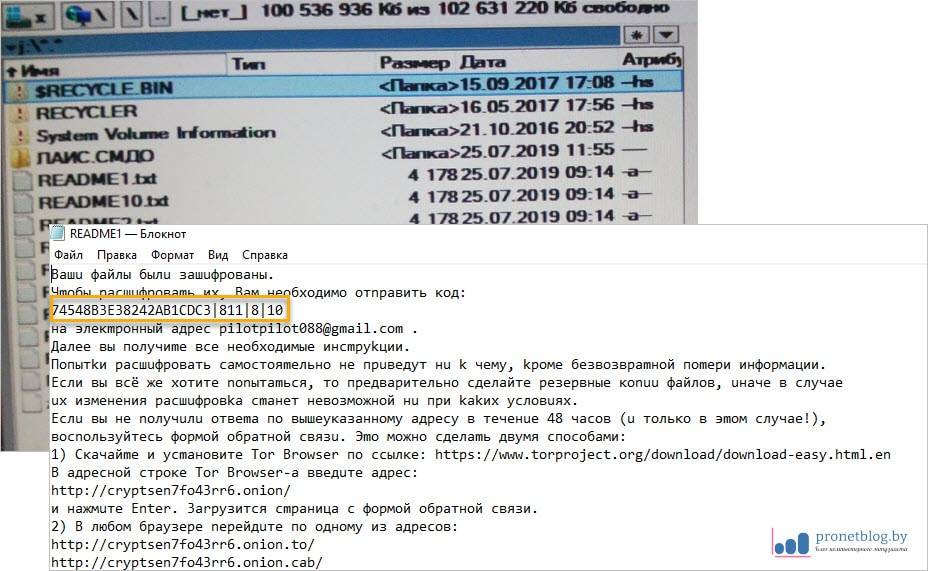

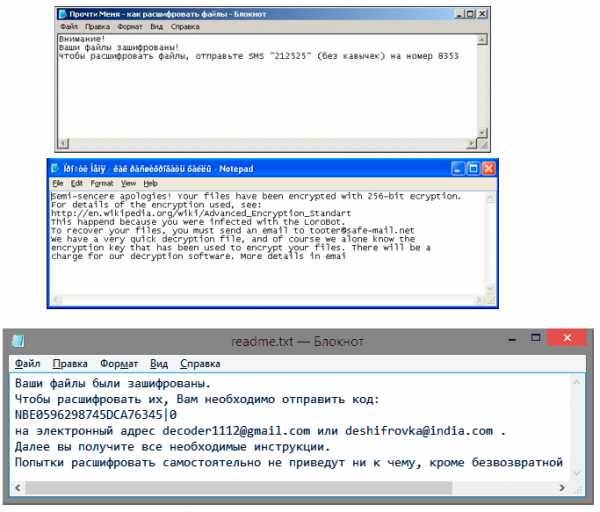

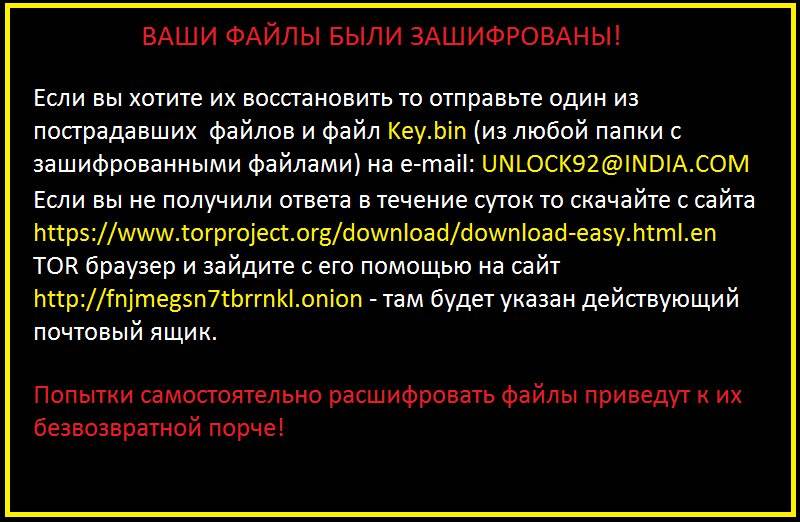

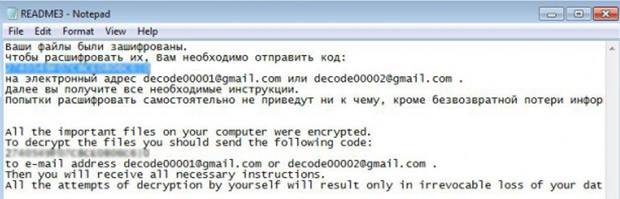

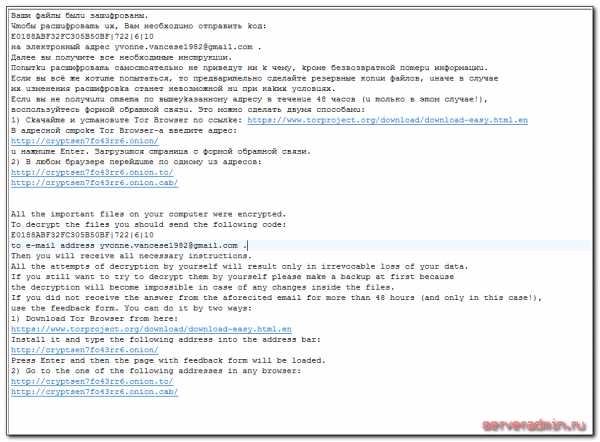

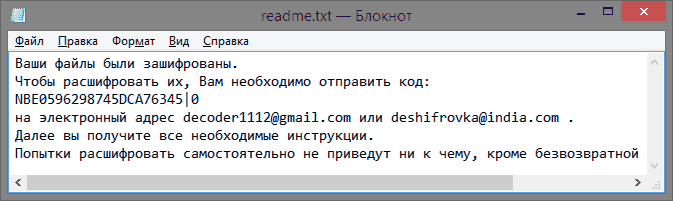

Заодно на компьютере размещается текстовый файл readme.txt с примерно следующим содержанием: «Ваши файлы были зашифрованы. Чтобы расшифровать их, Вам необходимо отправить код на электронный адрес deshifrator01@gmail.com, decoder101@gmail.com или deshifrovka@india.com. Далее вы получите все необходимые инструкции. Попытки расшифровать файлы самостоятельно приведут к безвозвратной потере информации» (адрес почты и текст могут отличаться).

К сожалению, способа расшифровать .xtbl на данный момент нет (как только он появится, инструкция будет обновлена). Некоторые пользователи, у которых на компьютере была действительно важная информация, сообщают на антивирусных форумах, что отправили авторам вируса 5000 рублей или другую требуемую сумму и получили дешифратор, однако это очень рискованно: вы можете ничего не получить.

Что делать, если файлы были зашифрованы в .xtbl? Мои рекомендации выглядят следующим образом (но они отличаются от тех, что есть на многих других тематических сайтах, где, например, рекомендуют немедленно выключить компьютер из электросети или не удалять вирус. На мой взгляд — это лишнее, а при некотором стечении обстоятельств может быть даже вредным, однако решать вам.):

- Если умеете, прервать процесс шифрования, сняв соответствующие задачи в дисптечере задач, отключив компьютер от Интернета (это может быть необходимым условием шифрования)

- Запомнить или записать код, который злоумышленники требуют выслать на электронный адрес (только не в текстовый файл на компьютере, на всякий случай, чтобы он тоже не оказался зашифрован).

- С помощью Malwarebytes Antimalware, пробной версии Kaspersky Internet Security или Dr.Web Cure It удалить вирус, шифрующий файлы (все перечисленные инструменты с этим хорошо справляются). Я советую по очереди использовать первый и второй продукт из списка (правда, если у вас установлен антивирус, установка второго «сверху» нежелательна, так как может привести к проблемам в работе компьютера.)

- Ожидать, когда появится дешифратор от какой-либо антивирусной компании. В авангарде тут Kaspersky Lab.

- Можно так же отправить пример зашифрованного файла и требуемый код наnewvirus@kaspersky.com, если у вас есть копия этого же файла в незашифрованном виде, пришлите ее тоже. В теории, это может ускорить появление дешифратора.

Чего делать не следует:

Переименовывать зашифрованные файлы, менять расширение и удалять их, если они вам важны.

Это, пожалуй, всё, что я могу сказать по поводу зашифрованных файлов с расширением .xtbl на данный момент времени.

Программа Comfy File Recovery

Данную программу скорее стоит использовать для восстановления удаленной информации, нежели для расшифровки. Спасает «Comfy» далеко не всегда, но если другие способы не помогли, то определенно стоит ей воспользоваться.

Инструкция по использованию:

- Скачиваем и запускаем утилиту.

- В верхнем меню выбираем «Мастер».

- Нажимаем «Далее».

- Выбираем нужный диск, на котором находился потерянная информация.

- Запускаем «Глубокий анализ».

- Отмечаем опцию «Все файлы».

- Выставляем галочку напротив пункта удаленных данных.

- Дожидаемся окончания процесса. Процесс поиска может занять длительное время. Которое зависит от состояния и общего объема жесткого диска.

- После того как поиск завершится, отмечаете нужную информацию и жмете «Восстановить».

Программа показывает лучшую результативность при обнаружении и возврате удаленной информации. Поэтому «Comfy File Recovery» будет полезна в тех случаях, когда шифровальщик crypted000007 перед зашифровкой удалил рабочие данные и оставил только закодированный вариант.

Так работают не все модификации этого вируса, но возможно вам повезет и в вашем случае шансы на успех возрастут.

Как вариант, с помощью Comfy File Recovery можно попробовать вернуть прежние копии зашифрованных данных, скажем месячной давности. Возможно будут не так актуальны, но это лучше, чем ничего.

У утилиты есть аналоги: Hetman Partition Recovery, EaseUS Data Recovery, 7-Data Recovery и другие.

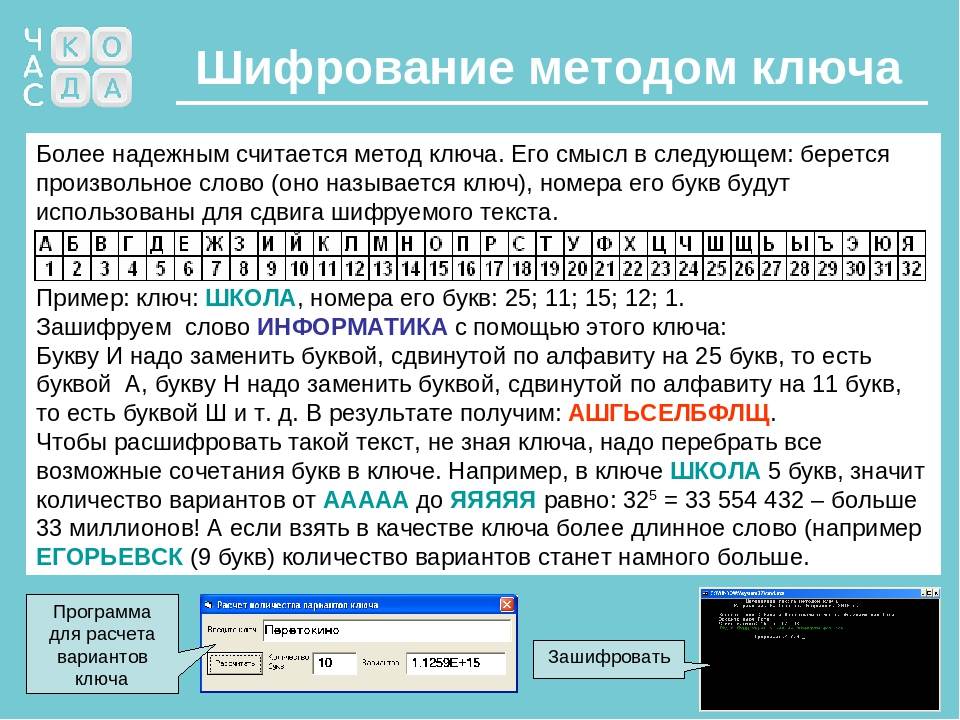

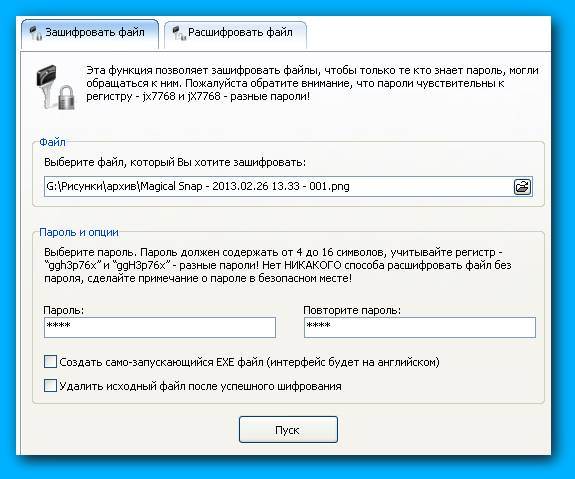

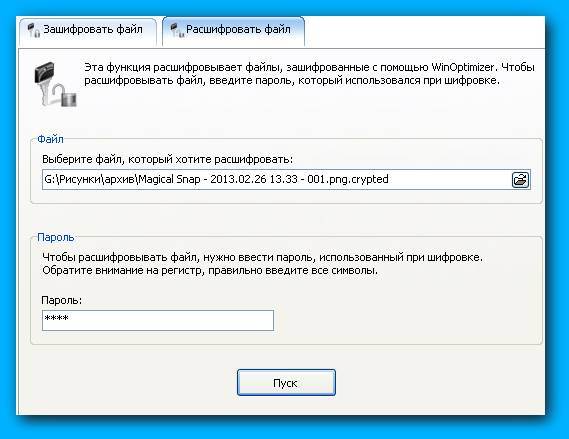

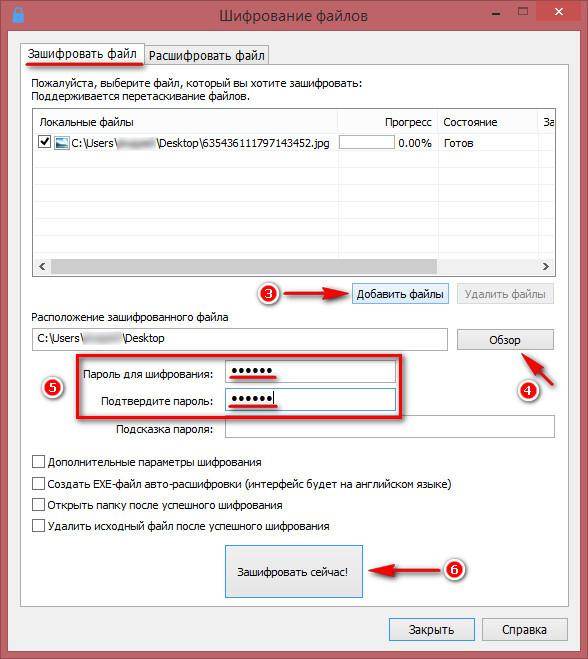

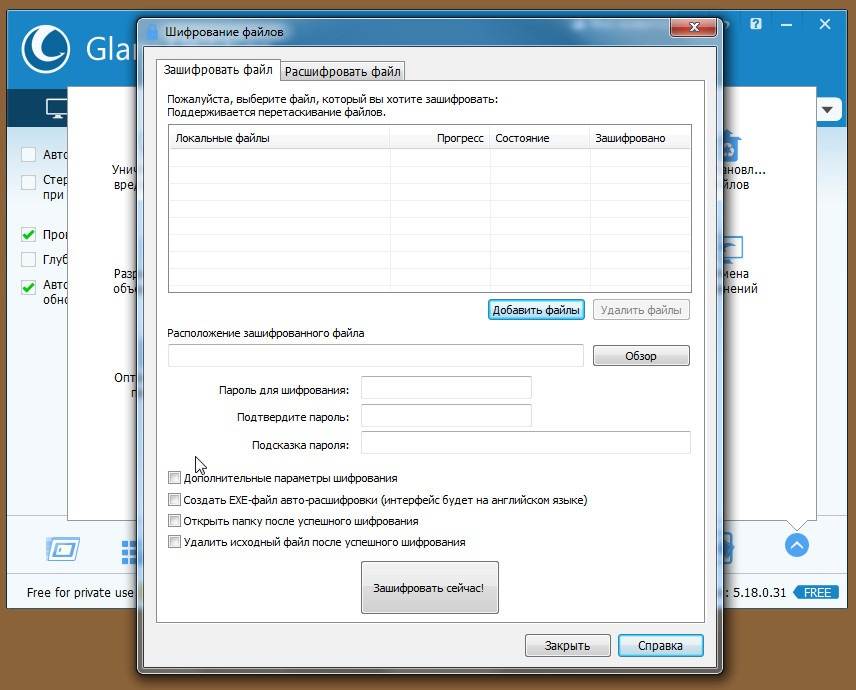

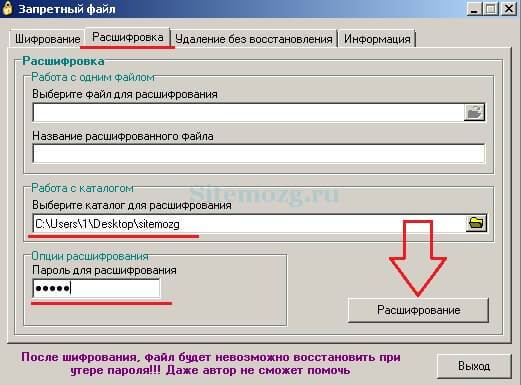

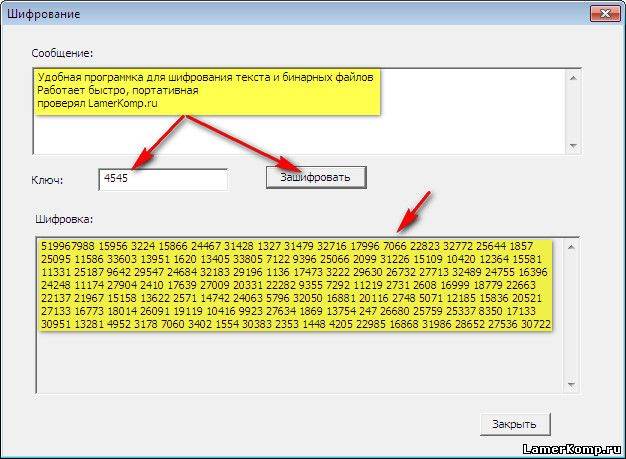

Инструкция по подбору пароля к зашифрованным файлам

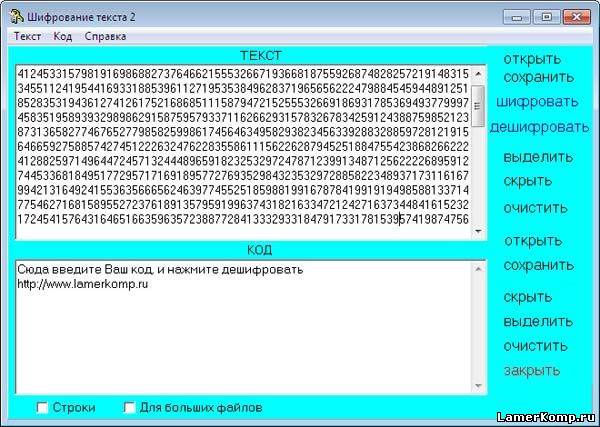

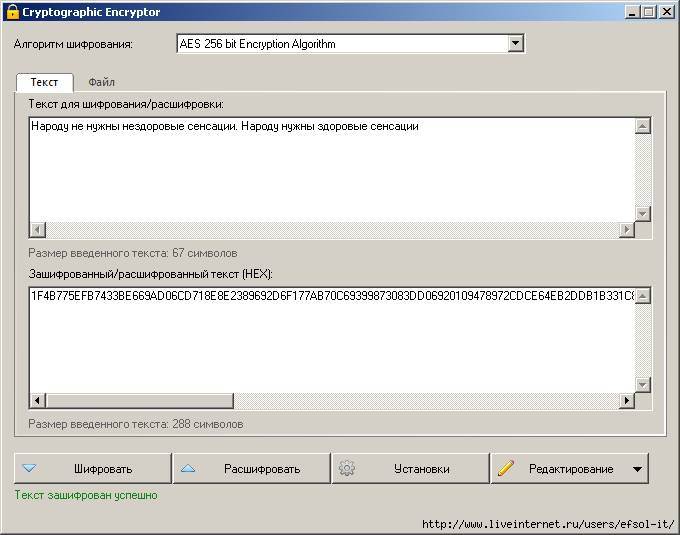

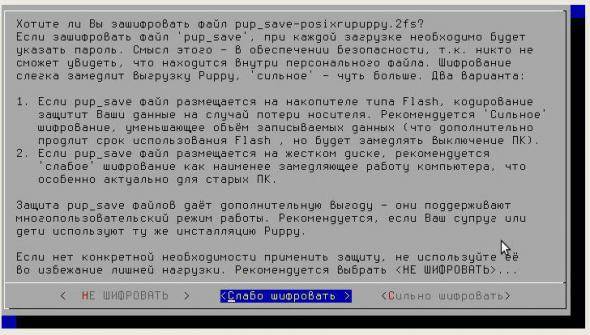

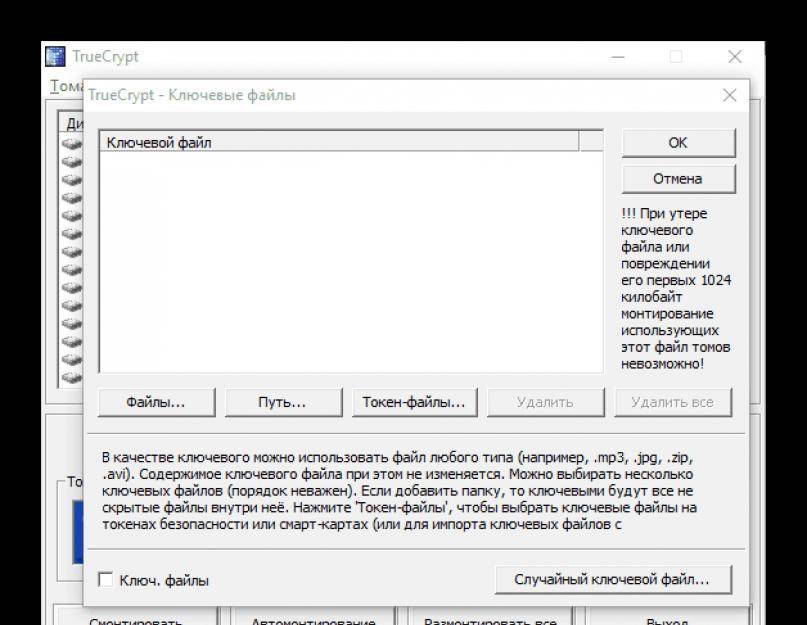

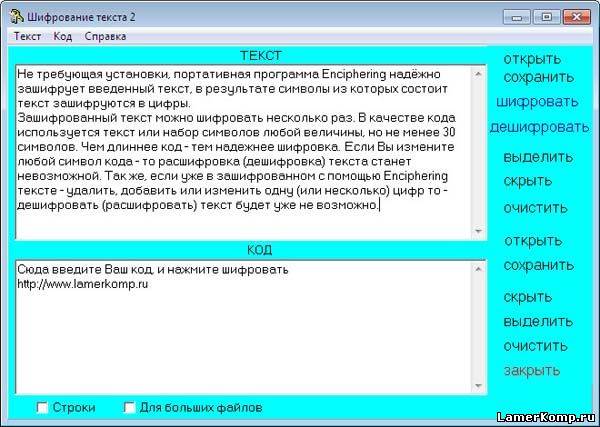

В статье мы рассмотрим наиболее простой и действенный способ по расшифровке файлов. При этом, мы намеренно не будем рассматривать расшифровку контейнеров типа True Crypt и расшифровку встроенной в Windows системы шифрования, поскольку это гораздо более сложные случае и темы для отдельных статей.

Чтобы взломать забытый пароль нам потребуется программа для расшифровки zip и rar архивов. Таких программ много, но мы будем использовать одну из лучших в этом классе — утилиту Advanced Archive Password Recovery Professional, от известного разработчика Elcomsoft.

Скачайте, установите и запустите ее. Далее укажите в соответствующем поле путь к zip-архиву, который необходимо «взломать». После этого выберите тип атаки — «перебор». Это означает, что программа будет последовательно пробовать открыть zip-архив со всеми паролями определенного типа по указанной вами маске.

Например, программу можно настроить так, чтобы она подбирала простые пароли — английские буквы в одном регистре без цифр и специальных символов с максимальной длиной в шесть знаков. Можно также настроить на перебор всех возможных комбинаций с любыми символами в пароле и длиной, например, в 20 символов. Только стоит ли напомнить — чем сложнее пароль, тем больше времени потребуется на перебор.

Помимо подбора пароля по маске данная программа умеет организовывать перебор паролей по словарю — проверив архив множеством стандартных и наиболее распространённых паролей. И ещё одно интересное преимущество программы — в некоторых случаях, например, когда использовалась старая версия архиватора, программа может использовать известные недостатки шифрования старых программ. И тогда, как обещают сами разработчики, пароль можно узнать гарантированно в течение часа, независимо от его сложности.

Обратите внимание! Если данная инструкция вам не помогла, и вы не смогли вспомнить пароль, то, скорее всего, больше ничего не сделать на бытовом уровне. В такой ситуации лучше обратиться к профессионалам у которых на вооружении стоят мощные компьютерные «фермы» для более быстрого подбора паролей, и широкий опыт по расшифровке

Также не стоит забывать, что в некоторых ситуациях Вы просто не можете позволить себе обратиться на сторону по причине конфиденциальности личных данных. В этом случае выход один — ждать прогресса в вычислительной техники.

Одна из самых проблемных вредоносных программ сегодня — это троян или вирус, шифрующий файлы на диске пользователя. Некоторые из этих файлов расшифровать возможно, а некоторые — пока нет. В руководстве приведены возможные алгоритмы действий в обоих ситуациях, способы определить конкретный тип шифрования на сервисах No More Ransom и ID Ransomware, а также краткий обзор программ для защиты от вирусов-шифровальщиков (ransomware).

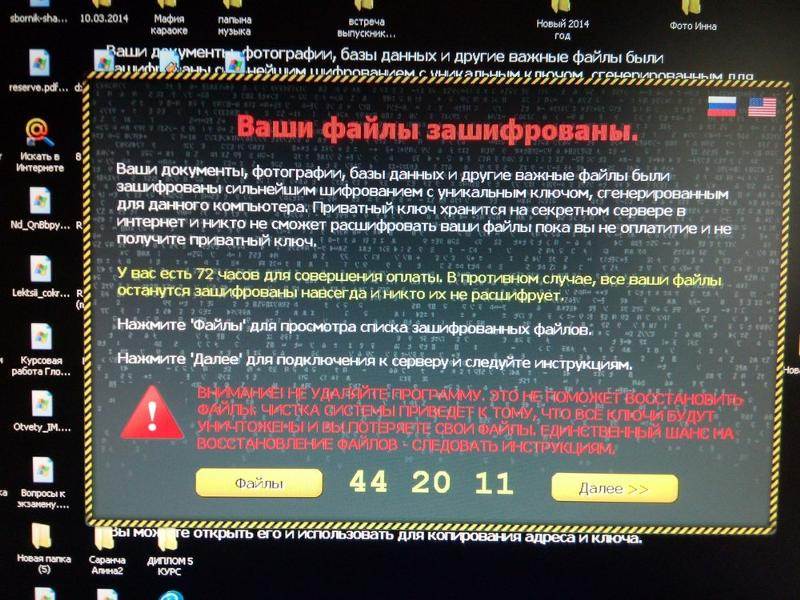

Есть несколько модификаций таких вирусов или троянцев-вымогателей (и постоянно появляются новые), но общая суть работы сводится к тому, что после установки на компьютер ваши файлы документов, изображений и другие, потенциально являющиеся важными, шифруются с изменением расширения и удалением оригинальных файлов, после чего вы получаете сообщение в файле readme.txt о том, что все ваши файлы были зашифрованы, а для их расшифровки вам требуется отправить определенную сумму злоумышленнику. Примечание: в Windows 10 Fall Creators Update появилась встроенная защита от вирусов-шифровальщиков.